[1] Government of the Republic of Korea. National Cyber Security Master Plan, pp. 2September, 2019.

[2] Seho Choi et al, "A study on Defense Indicators for Evaluation of Defense Cyber Response System," 2019 KIMST an Academic Conference for Estimating, pp. 646–647, November, 2019.

[3] Kevin Daimi, "Computer and Network Security Essentials," Springer International Publishing, p. 585–602, 2018.

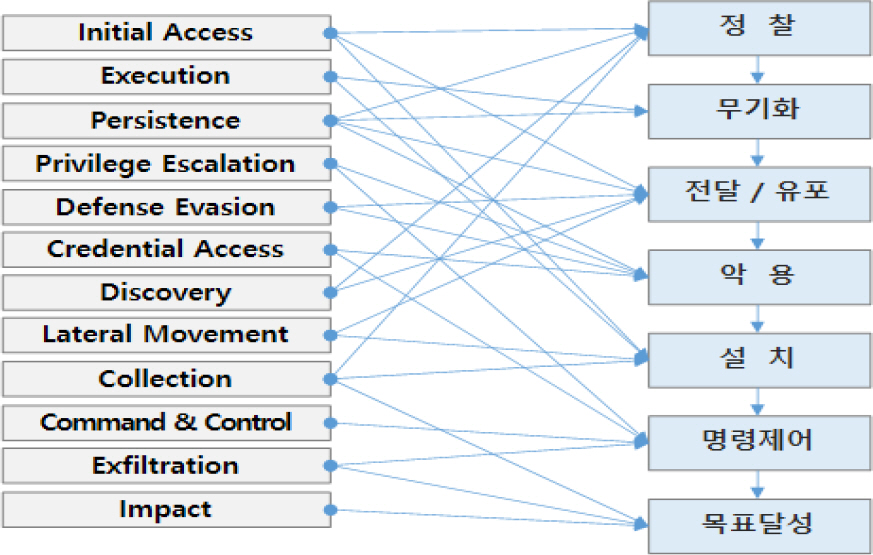

[4] Eric M. Hutchins et al, "Intelligence-Driven Computer Network Defense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains," Proc. 6th ICIW 11 Academic Conferences, Ltd., pp. 113–125, 2010.

[5] U.S. Joint Chief of Staff. Information Operation Doctrine(JP3-13), November, 2012.

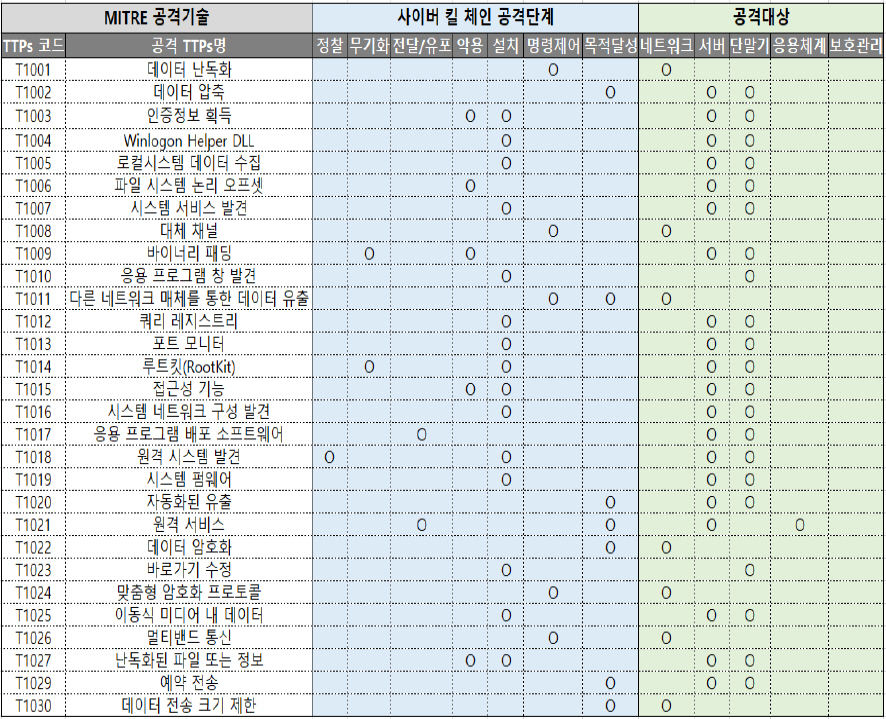

[6] The MITRE Corporation. MITRE ATT&CK, Accessed Match 21, 2021.https://attack.mitre.org.

[7] Blake E. Storm, Andy Appleaum, Doug P. Miler, Kathryn C. Nickels, Adam G. Pennington and Cody B. Thomas, "MITRE ATT&CKTM: Design and Philosophy," MITRE Corporation, June, 2018.

[8] The MITRE Corporation. MITRE ATT&CK, Accessed Match 30, 2021.https://attack.mitre.org/resources/updates/.

[9] Jea-woo Yoo and Dae-woo Park, "Cyber Kill Chain Strategy for Hitting Attacker Origin," Jornal of the Korea Institute of Information and Communication Engineering, Vol. 21, No. 11, November, 2019.

[10] Sun-Jae Lee et al, "A Study on the Analysis and Enhancement for Cyber Security," The Korea Association For Industrial Security, Vol. 9, No. 1, pp. 69–91, June, 2019.

[11] Korea Information Security Industry Association. 2019. "Survey for Information Security Industry in Korea," Korea Information Security Industry Association, 9th Floor, 135, Jungdae-ro, Songpa-gu, Seoul, Republic of Korea, p. 14p. 149–158.

[12] Republic of Korea Ministry of National Defense. 2019. "2019 – 2033 Defense Informatization Basic Plan," Republic of Korea Ministry of National Defense, 22, Itaewon-ro, Yongsan-gu, Seoul, Republic of Korea, p. 84–88.