žĄú Ž°†

ž†ēŽ≥īÍįÄ Í≥Ķžú†ŽźėÍ≥† žú†ŪÜĶŽźėŽäĒ žā¨žĚīŽ≤Ą Í≥ĶÍįĄžĚÄ ŽĒĒžßÄŪĄł žčúŽĆĞ̳ ŪėĄŽĆĞ󟞥ú ž§ĎžöĒŽŹĄÍįÄ ŽāėŽā†žĚī ž¶ĚÍįÄŪēėÍ≥† žěąŽč§. žā¨žĚīŽ≤Ą Í≥ĶÍįĄžóź žúĄŪėĎžĚī ŽįúžÉĚŪĖąžĚĄ Í≤Ĺžöį, žčúžä§ŪÖúžĚė ÍįÄžö©žĄĪ, Ž¨īÍ≤įžĄĪ, ÍłįŽįÄžĄĪžĚĄ žßÄŪā§Íłį žúĄŪēīžĄúŽäĒ žÉĀŪô©žĚė žč†žÜćŪēėÍ≥† Ž™ÖŽ£ĆŪēú žÉĀŪô© ŪĆĆžēÖÍ≥ľ Í≥Ķžú†ÍįÄ žĄ†Í≤įŽźėžĖīžēľ ŪēúŽč§. žĚīŽü¨Ūēú Žä•Ž†•žĚĄ ŪĖ•žÉĀžčúŪā§Íłį žúĄŪēīžĄúŽäĒ Žč§žĖĎŪēú žā¨žĚīŽ≤Ą žúĄŪėĎ žčúŽŹĄŽ•ľ ž†Āžö©Ūēú žč§ž†Ąž†Ā ŪõąŽ†® Žį©žčĚžĚī ŪēĄžöĒŪēėŽāė žč§ž†ú žöīžėĀŽźėÍ≥† žěąŽäĒ žčúžä§ŪÖúžĚĄ ŽĆÄžÉĀžúľŽ°ú žĚīŽ•ľ žąėŪĖČŪēėÍłį žúĄŪēīžĄúŽäĒ Ūõą Ž†®žĚĄ žúĄŪēú žč§ž†ú žā¨žĚīŽ≤Ą žúĄŪėĎžĚī žßĄŪĖČŽźėžĖīžēľ ŪēėŽĮÄŽ°ú ŽßéžĚÄ žúĄŪóėžĚī ŽĒįŽ•łŽč§. žĚīŽü¨Ūēú ŪõąŽ†®žĚĄ žąėŪĖČŪēėÍłį žúĄŪēú Žį©žēąžúľŽ°úžĄú žč§ž†ú ÍĶ¨ž∂ē žčúžä§ŪÖúÍ≥ľ žú†žā¨Ūēú ŪėēŪÉúžĚė ŪõąŽ†®žö© ÍįÄžÉĀŪôėÍ≤Ş̥ ÍĶ¨ž∂ēŪēėžó¨ žā¨žĚīŽ≤Ą ŪõąŽ†® žąėŪĖČ ŽįŹ žčúžä§ŪÖúžĚė Í≥ĶÍ≤© ŽĆÄžĚĎ Žä•Ž†•žĚĄ Í≤Äž¶ĚŪēėŽäĒ ŪėēŪÉúŽ•ľ ž∑®ŪēúŽč§

[1]. žĚīŽü¨Ūēú ŪõąŽ†®žö© ÍįÄžÉĀŪôėÍ≤Ş̥ žĚėŽĮłŪēėŽäĒ žö©žĖīŽ°ú žā¨žĚīŽ≤ĄŽ†ąžĚłžßÄ(Cyber Range)Ž•ľ žā¨žö©ŪēėŽ©į ŽĮłÍĶ≠ DAR PA(Defense Advanced Research Project Agency)ÍįÄ ÍįúŽįúŪēú ÍĶ≠ÍįÄ žā¨žĚīŽ≤Ąž†Ą žčúŪóėžě•(NCR, National Cyber Range)

[2]žôÄ žĚīžä§ŽĚľžóėžóźžĄú ž†úÍ≥ĶŪēėŽäĒ žā¨žĚīŽ≤Ą Ž≥īžēą žóźŽģ¨Ž†ąžĚīžÖė ŪõąŽ†®žĚĄ žúĄŪēú žā¨žĚīŽ≤Ąžßź

[3]žĚī ŽĆÄŪĎúž†Ā žėąžĚīŽč§.

ŪõąŽ†®žö© ÍįÄžÉĀŪôėÍ≤Ş󟞥ú žč§žÉĀŪô©žĚĄ ŽĆÄŽĻĄŪēú ŪõąŽ†®žĚĄ ŪēėÍłį žúĄŪēīžĄúŽäĒ žč§ž†ú žčúžä§ŪÖúÍ≥ľ žú†žā¨Ūēú ŪėēŪÉúžĚė ŪôėÍ≤Ş̥ ÍĶ¨ž∂ē Ūē† ŪēĄžöĒÍįÄ žěąŽč§. žč§ž†ú žčúžä§ŪÖúžĚÄ ž†ēž†Ā žöĒžÜƞ̳ ŽĄ§ŪäłžõĆŪĀ¨ Ū܆ŪŹīŽ°úžßÄ(ŽĄ§ŪäłžõĆŪĀ¨ Ū܆ŪŹīŽ°úžßÄžóź ŪŹ¨Ūē®Žźú Ž¨ľŽ¶¨ žě•ŽĻĄ)žôÄ ŽŹôž†Ā žöĒžÜƞ̳ žú†ŪÜĶ Ū䳎ěėŪĒĹžúľŽ°ú ÍĶ¨žĄĪŽźėžĖī žěąžúľŽ©į žĚľŽįėž†ĀžĚł žā¨žĚīŽ≤ĄŽ†ąžĚłžßĞ󟞥úŽäĒ ŽĄ§ŪäłžõĆŪĀ¨ Ū܆ŪŹīŽ°úžßÄŽ•ľ žú†žā¨ŪēėÍ≤Ć ž†úÍ≥ĶŪēėŽäĒ Í≤Éžóź žīąž†źžĚĄ Žßěž∂ĒÍ≥† žěąŽč§. Í∑łŽü¨Žāė ŪõąŽ†®žěźÍįÄ žôłŽ∂Ğ󟞥ú žĻ®Ūą¨ŪēėŽäĒ žā¨žĚīŽ≤Ą žúĄŪėϞ̥ žčĚŽ≥ĄŪēėÍ≥† ŽĆÄž≤ėŪēėŽäĒ ŪõąŽ†®žĚĄ ŪēėÍ≥†žěź Ūē† Í≤Ĺžöį, ŪõąŽ†® ŽĆÄžÉĀžĚł žā¨žĚīŽ≤Ą žúĄŪėĎžĚė ž†ĄŽč¨žĚī Íįźž∂įžßą žąė žěąŽäĒ ŽįįÍ≤Ĺ Ū䳎ěėŪĒĹžĚī ž°īžě¨ŪēėžßÄ žēäŽäĒŽč§Ž©ī ŪõąŽ†®žěźÍįÄ žúĄŪėĎ Ū䳎ěėŪĒŞ̥ žčĚŽ≥ĄŪēėÍłį žúĄŪēú Ž≥ĄŽŹĄžĚė žěĎžó̥֞ žąėŪĖČŪē† ŪēĄžöĒÍįÄ žóÜžĖī ŪõąŽ†®žĚī ÍłįŽĆÄŪēėŽäĒ Ūö®Í≥ľŽ•ľ ŽįúŪúėŪēėžßÄ Ž™ĽŪē† žąė žěąŽč§.

Ž≥ł ŽÖľŽ¨łžóźžĄúŽäĒ žč§ž†úžôÄ žú†žā¨Ūēú ŽįįÍ≤Ĺ Ū䳎ěėŪĒŞ̥ žā¨žĚīŽ≤Ą ŪõąŽ†® žčúžä§ŪÖúžóź Í≥ĶÍłČŪēėÍłį žúĄŪēú žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽįúžÉĚ ArchitecturežĚė žĄ§Í≥ĄžôÄ ÍĶ¨ŪėĄ Í≤įÍ≥ľŽ•ľ ž†úžčúŪēėÍ≥†žěź ŪēúŽč§.

Ž≥ł ŽÖľŽ¨łžĚė 2žě•žĚÄ Íłįž°ī Ū䳎ěėŪĒĹ ŽįúžÉĚÍłį ŪēėŽďúžõ®žĖī, žÜĆŪĒĄŪäłžõ®žĖīžóź ŽĆÄŪēú Ž∂ĄžĄĚÍ≥ľ žā¨žĚīŽ≤Ą ŪõąŽ†® žÉĀŪô©žóź žč§ž†úžôÄ žú†žā¨Ūēú ŪôėÍ≤Ş̥ ž£ľÍłį žúĄŪēú Íłįž°ī žóįÍĶ¨žóź ŽĆÄŪēī žĄ§Ž™ÖŪēúŽč§. 3žě•žóźžĄúŽäĒ žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽįúžÉĚ ArchitecturežóźžĄú ŪēĄžöĒŪēú Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖč, ŪõąŽ†® ŪôėÍ≤Ş󟞥ú ŽŹôžěĎŪēėŽ©į Ū䳎ěėŪĒŞ̥ Í≥ĶÍłČŪēėŽäĒ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäł, žóźžĚīž†ĄŪ䳎•ľ ž†úžĖīŪēėÍłį žúĄŪēú Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄžĚė žĄ§Í≥Ą ÍįúŽÖźÍ≥ľ žÜĆŪĒĄŪäłžõ®žĖī ÍĶ¨ž°įŽ•ľ žĄ§Ž™ÖŪēúŽč§. Í∑łŽ¶¨Í≥† 4žě•žóźžĄúŽäĒ žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽįúžÉĚ ArchitecturežĚė ÍĶ¨ŪėĄ ŽįŹ žčúŪóė Í≤įÍ≥ľžóź ŽĆÄŪēī žĄ§Ž™ÖŪēėÍ≥† 5žě•žóźžĄúŽäĒ Í≤įŽ°†žĚĄ žöĒžēĹŪēėžėÄŽč§.

Íłįž°ī žóįÍĶ¨ Ž∂ĄžĄĚ

Ž≥ł žě•žóźžĄúŽäĒ žĄúŽ°†žóźžĄú ÍįĄŽěĶŪěą žĄ§Ž™ÖŪēú Íłįž°ī žā¨žĚīŽ≤Ą ŪõąŽ†® žčúžä§ŪÖú ŽįŹ Ū䳎ěėŪĒĹ ŽįúžÉĚÍłį ÍįúŽįú žā¨Ž°ÄŽ•ľ Ž∂ĄžĄĚŪēúŽč§.

2.1 Íłįž°ī žā¨žĚīŽ≤Ą ŪõąŽ†® žčúžä§ŪÖú

ŽįúžÉĚ ÍįÄŽä•Ūēú žā¨žĚīŽ≤Ą žúĄŪėĎžóź ŽĆÄŪēú ŽĆÄž≤ė Žä•Ž†•žĚĄ ÍįēŪôĒŪēėŽäĒ žč§ž†Ąž†Ā ŪõąŽ†®žĚĄ žúĄŪēú žā¨žĚīŽ≤Ą ŪõąŽ†® žčúžä§ŪÖúžĚÄ žč§ž†úžĚė žā¨žĚīŽ≤Ą ŪôėÍ≤Ş̥ ÍįÄžÉĀŪôĒ Íłįžą†žĚĄ žĚīžö©Ūēėžó¨ ŽŹôž†ĀžúľŽ°ú žÉĚžĄĪŪēú žú†žā¨Ūēú ÍįÄžÉĀžöīžö©ŪôėÍ≤Ş̥ žßÄžõźŪēúŽč§. ŪõąŽ†®žĚÄ Í≥ĶÍ≤©žĚĄ ŽčīŽčĻŪēėŽäĒ Ž†ąŽďúŪĆÄ, Žį©žĖīŽ•ľ ŽčīŽčĻŪēėŽäĒ ŽłĒŽ£®ŪĆÄ, ŪõąŽ†®žóź ŽĆÄŪēú Ž™®ŽčąŪĄįŽßĀžĚĄ žąėŪĖČŪēėŽäĒ ŪôĒžĚīŪäłŪĆÄžúľŽ°ú ÍĶ¨žĄĪŽźėžĖī žöīžö©ŽźėŽ©į žčúžä§ŪÖú ÍĶ¨ž∂ē žėąŽ°úŽäĒ žĚīžä§ŽĚľžóėžĚė žā¨žĚīŽ≤Ąžßź

[3]Í≥ľ ŽĮłÍĶ≠ DARPAžĚė ÍĶ≠ÍįÄ žā¨žĚīŽ≤Ąž†Ą žčúŪóėžě•(NCR, National Cyber Range)

[2] ŽďĪžĚī, ÍĶ≠Žāī žėąŽ°úŽäĒ KISAžĚė žčúŪĀźŽ¶¨Ūčįžßź(Security-Gym)žĚī 2017ŽÖĄ 11žõĒŽ∂ÄŪĄį Í≥ĶžčĚ žöīžėĀžĚĄ žčúžěĎŪēú ŽįĒ žěąŽč§. ŽėźŪēú žĚīŽü¨Ūēú žā¨žĚīŽ≤Ąž†Ą ŪõąŽ†® žčúžä§ŪÖúžóźžĄú ŽłĒŽ£®ŪĆÄžĚī ŪõąŽ†®žěźŽ°ú ÍĶ¨žĄĪŽź† ŽēĆ Ž†ąŽďúŪĆÄ žó≠Ūē†žĚĄ Žß°žēĄ žčúŽāėŽ¶¨žė§žóź žĚėŪēī žĄ§ž†ēŽźú Í≥ĶÍ≤©žĚĄ žěźŽŹôž†ĀžúľŽ°ú žąėŪĖČŪēėŽäĒ žóźžĚīž†ĄŪäłžóź ŽĆÄŪēú ÍįúŽįúžĚī žßĄŪĖČŽźú ŽįĒ žěąŽč§

[4].

2.2 Íłįž°ī Ū䳎ěėŪĒĹ ŽįúžÉĚÍłį

Ū䳎ěėŪĒĹ ŽįúžÉĚÍłįŽäĒ žĚľŽįėž†ĀžúľŽ°ú žčúžä§ŪÖúžĚė ŽĄ§ŪäłžõĆŪĀ¨ Ž∂ÄŪēė žčúŪóėÍ≥ľ žā¨žĚīŽ≤Ą žúĄŪėĎ ŽĆÄž≤ė Žä•Ž†•žĚĄ Ž≥īÍłį žúĄŪēú Ž™©ž†ĀžúľŽ°ú ÍįúŽįúŽźėŽ©į žÜĆŪĒĄŪäłžõ®žĖī, ŪēėŽďúžõ®žĖīŽ°ú ÍĶ¨ŪėĄŽźúŽč§. žĚī ž§Ď žā¨žĚīŽ≤Ą žúĄŪėĎ Ū䳎ěėŪĒŞ̥ ž†úžôłŪēú L4(OSI(Open System Interconnection) 7 Í≥ĄžłĶ ÍĶ¨ž°į ž§Ď Transport Layer) ‚Äď L7 (OSI 7Í≥ĄžłĶ ÍĶ¨ž°į ž§Ď Application Layer) Žč®žĚė Ū䳎ěėŪĒĹ ŽįúžÉ̞̥ žúĄŪēú ŽŹĄÍĶ¨žóźŽäĒ T-Rex, Pktgen, MoonGen, Ostinato ŽďĪžĚī ž°īžě¨ŪēúŽč§

[5]. T-RexŽäĒ CISCOžóźžĄú ÍįúŽįúŪēú DPDK (Data Plan Development Kit: Í≥†žÜć ŪĆ®Ūā∑ ž≤ėŽ¶¨Ž•ľ žúĄŪēú ŽćįžĚīŪĄį ŪĒĆŽ†ąžĚł ŽĚľžĚīŽłĆŽü¨Ž¶¨žôÄ ŽĄ§ŪäłžõĆŪĀ¨ žĚłŪĄįŪéėžĚīžä§ žĽ®Ū䳎°§Žü¨ ŽďúŽĚľžĚīŽ≤Ą žßĎŪē©) ÍłįŽįėžĚė žÉĀŪÉú ž†Äžě• ŽįŹ žÉĀŪÉú ŽĻĄž†Äžě• Ū䳎ěėŪĒĹ žÉĚžĄĪÍłįŽ°úžĄú žč§ž†ú Ū䳎ěėŪĒĹ ŪÖúŪĒĆŽ¶ŅžĚĄ žě¨žÉĚŪēėÍĪįŽāė L4-L7 Ū䳎ěėŪĒŞ̥ žÉĚžĄĪŪē† žąė žěąŽč§. Í∑łŽü¨Žāė žč§ŪĖȞ̥ žúĄŪēú Ž≥ĄŽŹĄžĚė ŪēėŽďúžõ®žĖīÍįÄ ŪēĄžöĒŪēėŽč§. pktgenžĚÄ Ž¶¨ŽąÖžä§ žöīžėĀž≤īž†úžóźžĄú ž†úÍ≥ĶŪēėŽäĒ ŽĄ§ŪäłžõĆŪĀ¨ Ž∂ÄŪēė žčúŪóėžö© packet senderŽ°úžĄú Í≥†žÜćžúľŽ°ú ŪĆ®Ūā∑žĚĄ žÉĚžĄĪŪēėÍ≥† žú†ŪÜĶ ŪÜĶÍ≥Ą ž†ēŽ≥īŽ•ľ žĖĽžĚĄ žąė žěąŽäĒ ŪäĻžßēžĚĄ ÍįĞߥŽč§. MoonGenžĚÄ pktgenžôÄ ÍįôžĚī ŽĄ§ŪäłžõĆŪĀ¨ Ž∂ÄŪēė žčúŪóėžö© packet senderŽ°úžĄú Í≥†žÜć ŪĆ®Ūā∑ žÉĚžĄĪ, žú†ŪÜĶ Í≤įÍ≥ľ ŪÜĶÍ≥Ą ž†ēŽ≥ī ž†úÍ≥ĶžĚė ÍłįŽä•žĚĄ ÍįÄžßÄŽ©į Intel Í≥ĄžóīžĚė NICžóź žĚėž°īž†ĀžĚł ŪäĻžĄĪžĚĄ ÍįĞߥŽč§. Ostinato ŽäĒ ŽĄ§ŪäłžõĆŪĀ¨ ÍįÄžÉĀŪôĒ žóźŽģ¨Ž†ąžĚīŪĄįžĚł eve-ngžóźžĄú žßÄžõźŪēėŽäĒ žė§ŪĒąžÜĆžä§ Ū䳎ěėŪĒĹ žÉĚžĄĪÍłįŽ°úžĄú ŽĄ§ŪäłžõĆŪĀ¨ žÉĀžóź žúĄžĻėŪēėŽäĒ drone(žóźžĚīž†ĄŪäł)žĚī ž†úžĖī žčúžä§ŪÖúžĚė žĄ§ž†ēÍįížĚĄ ŽįõžēĄžĄú žč§ž†ú ŪĆ®Ūā∑žĚĄ žÉĚžĄĪŪēėŽäĒ žčúžä§ŪÖúžĚīŽč§.

Ū䳎ěėŪĒĹ ŽįúžÉĚ ŽŹĄÍĶ¨Žď§žĚÄ Ū䳎ěėŪĒĹ Ž∂ÄŪēė žł°ž†ēžóź Ž™©ž†ĀžĚĄ ŽĎźÍ≥† žěąžúľŽ©į ŪõąŽ†®žĚĄ žúĄŪēú Ž™©ž†ĀžúľŽ°ú ÍįúŽįúŽźėžßÄ žēäžēĄ žč§ž†ú žčúžä§ŪÖúžóźžĄúžĚė žā¨žö©žěźžĚė Ū䳎ěėŪĒĹ žĖĎžÉĀžĚĄ žě¨ŪėĄŪēėÍĪįŽāė L7 payloadžĚė Žāīžö©žĚī žě¨ŪėĄ žÉĀŪô©žóź ž†ĀŪē©ŪēúÍįÄŽäĒ Í≥†Ž†§ŪēėžßÄ žēäŽäĒŽč§. Ž≥ł ŽÖľŽ¨łžóźžĄú ž†úžēąŪēėŽäĒ žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽįúžÉĚ ArchitectureŽäĒ ŪõąŽ†®žĚĄ žúĄŪēú ž†ĀŪē©Ūēú Ū䳎ěėŪĒŞ̥ žÉĚžĄĪŪēėŽäĒ Í≤Éžóź žīąž†źžĚĄ Žßěž∂ĒžóąŽč§ŽäĒ ž†źžóźžĄú Íłįž°ī Ū䳎ěėŪĒĹ ŽįúžÉĚÍłįŽď§Í≥ľ žį®Ž≥ĄŪôĒŽźúŽč§.

žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ž†úÍ≥Ķ Architecture žĄ§Í≥Ą

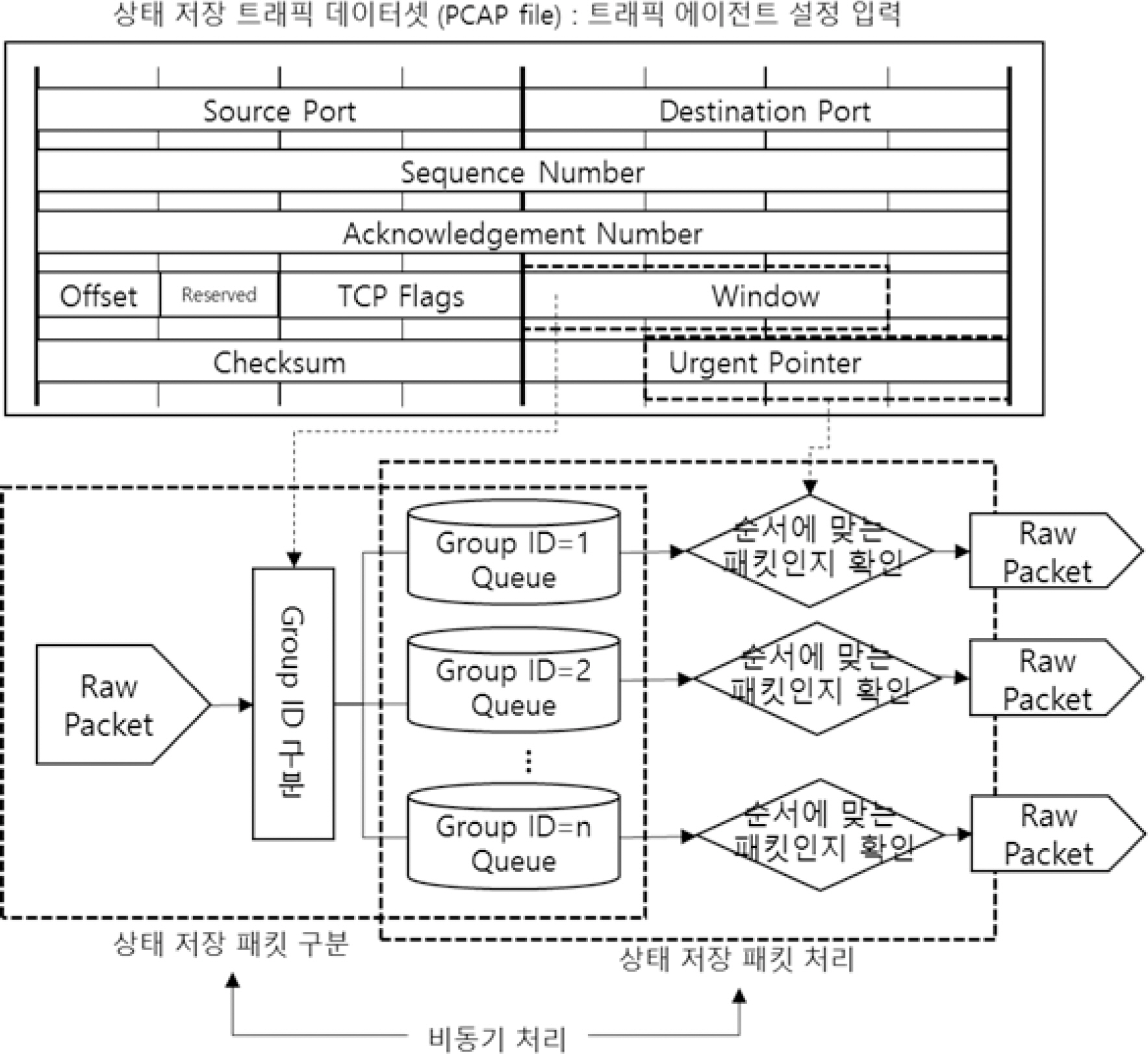

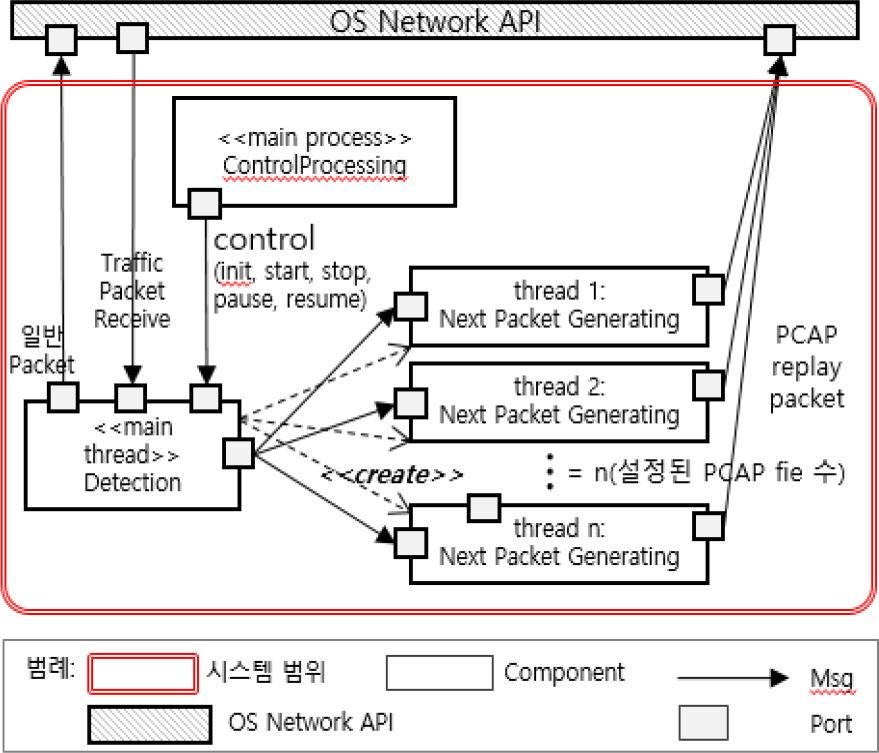

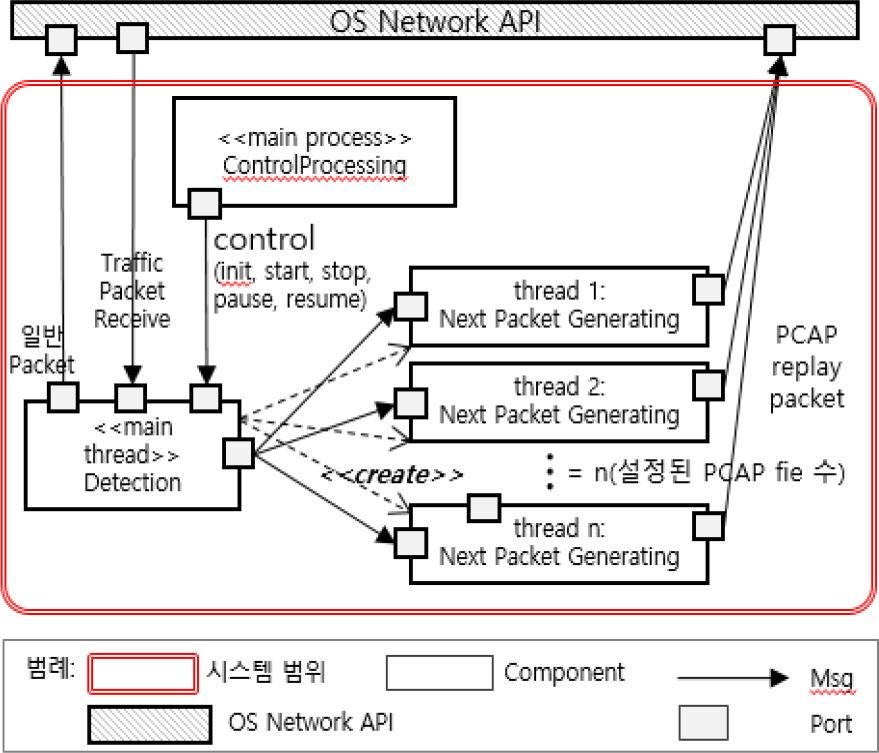

Ž≥ł ŽÖľŽ¨łžóźžĄú ž†úžēąŪēėŽäĒ žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽįúžÉĚ(Stateful Traffic Generation) ArchitectureŽäĒ žā¨žĚīŽ≤Ąž†Ą ŪõąŽ†® žčúžä§ŪÖúžóź ŽįįÍ≤Ĺ Ū䳎ěėŪĒŞ̥ ž†úÍ≥ĶŪēėÍłį žúĄŪēú Ž™©ž†ĀžĚĄ ÍįĞߥŽč§. žĚīŽ•ľ žúĄŪēī ž†úžēą ArchitectureŽäĒ žā¨žĚīŽ≤Ąž†Ą ŪõąŽ†®žĚĄ žúĄŪēú ŽĄ§ŪäłžõĆŪĀ¨ Ū܆ŪŹīŽ°úžßÄŽ•ľ ÍĶ¨žĄĪŪēėÍ≥† žěąŽäĒ ÍįÄžÉĀŽ®łžč†žóź Žč§žĖĎŪēú žĘÖŽ•ėžĚė ŽįįÍ≤Ĺ Ū䳎ěėŪĒŞ̥ ž†úÍ≥ĶŪēėŽäĒ žóźžĚīž†ĄŪäłžôÄ ÍįĀ ÍįÄžÉĀŽ®łžč†žóź žĄ§žĻėŽźú žóźžĚīž†ĄŪ䳎•ľ ŪÜĶŪē© ÍīÄŽ¶¨ŪēėÍłį žúĄŪēú Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄŽ°ú ÍĶ¨žĄĪŽźúŽč§. žĚīŽü¨Ūēú žöīžö© ÍįúŽÖźžĚĄ Í∑łŽ¶ľžúľŽ°ú ŽāėŪÉÄŽāīŽ©ī

Fig. 1Í≥ľ ÍįôŽč§.

Fig. 1.

ŪõąŽ†®žĚĄ žúĄŪēú Ū䳎ěėŪĒĹ ž†úÍ≥ĶžĚīŽĚľŽäĒ ŪäĻžĄĪžÉĀ Ū䳎ěėŪĒĹ ž†úÍ≥Ķ žóźžĚīž†ĄŪ䳎äĒ žĄ§žĻėŽźú ÍįĀ ÍįÄžÉĀŽ®łžč†žóź Žč§žĖĎŪēú žĘÖŽ•ėžĚė žÉĀŪÉú ž†Äžě• ŽįįÍ≤Ĺ Ū䳎ěėŪĒŞ̥ ž†úÍ≥ĶŪēėŽ©īžĄú ŪēīŽčĻ ÍįÄžÉĀŽ®łžč†žóź ž†ĎžÜćŪēėžó¨ žā¨žĚīŽ≤Ąž†Ą ŪõąŽ†®žĚĄ žąėŪĖČŪēėŽäĒ ŪõąŽ†®žěźŽď§žĚė ŽĄ§ŪäłžõĆŪĀ¨ ÍīÄŽ†® ŪĖČžúĄŽ•ľ Žį©ŪēīŪēėžßÄ žēäžēĄžēľ ŪēėŽäĒ ž°įÍĪīžĚĄ ÍįĞߥŽč§. ŽėźŪēú Žč§žĖĎŪēú ŽĄ§ŪäłžõĆŪĀ¨ Ū܆ŪŹīŽ°úžßÄŽ•ľ ÍįÄžßą žąė žěąŽäĒ ŪõąŽ†®žö© ÍįÄžÉĀ ŪôėÍ≤Ş̥ žßÄžõźŪēėÍłį žúĄŪēīžĄú Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄŽäĒ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäłÍįÄ žĄ§žĻėŽźú ÍįÄžÉĀŽ®łžč†žĚī žú†ŽŹôž†ĀžĚł žÉĀŪô©žĚĄ Í≥†Ž†§Ūēėžó¨žēľ ŪēúŽč§. ÍįĀ ŪēĄžöĒ žöĒžÜƎ吏Ěė žĄłŽ∂Ä žĄ§Í≥Ą Žāīžó≠žĚÄ Žč§žĚĆÍ≥ľ ÍįôŽč§.

3.1 žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖč ÍĶ¨žĄĪ

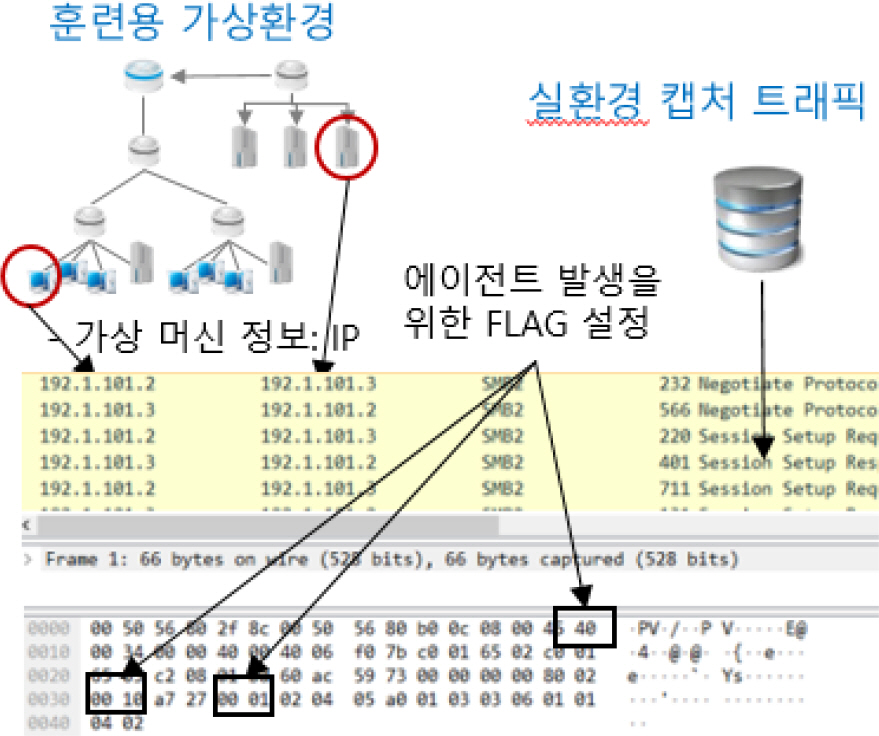

žā¨žĚīŽ≤Ąž†Ą ŪõąŽ†®žĚĄ žúĄŪēī ž†úÍ≥ĶŽźėŽäĒ ŽįįÍ≤Ĺ Ū䳎ěėŪĒĹžĚÄ ŪõąŽ†®žĚė ŽĆÄžÉĀžĚī ŽźėŽäĒ žúĄŪėĎ Ū䳎ěėŪĒŞ̥ žą®ÍłįÍłį žúĄŪēú Ž™©ž†ĀžĚĄ ÍįĞߥŽč§. ŽßĆžēĹ ŽįįÍ≤Ĺ Ū䳎ěėŪĒĹžĚī žóܞ̥ Í≤Ĺžöį, ŪõąŽ†®žěźŽäĒ Ū䳎ěėŪĒĹ žěźž≤īŽßƞ̥ ÍįźžčúŪēėŽč§ Ū䳎ěėŪĒĹžĚī žÉĚÍłł Í≤Ĺžöį žĚīŽ•ľ žį®Žč®ŪēėÍłįŽßĆ ŪēėŽ©ī ŽźėÍłį ŽēĆŽ¨łžĚīŽč§. žĚīŽü¨Ūēú Ž™©ž†ĀžĚė ŽįįÍ≤Ĺ Ū䳎ěėŪĒŞ̥ žĘÄ ŽćĒ žč§ž†úžôÄ žú†žā¨ŪēėÍ≤Ć ž†úÍ≥ĶŪēėÍłį žúĄŪēīžĄúŽäĒ ŪõąŽ†®žĚė Ž™©ž†ĀžĚī ŽźėŽäĒ žč§ŪôėÍ≤Ş󟞥ú Ū䳎ěėŪĒŞ̥ žļ°ž≤ėŪēėžó¨ ŽćįžĚīŪĄįžÖč(PCAP: Packet CAPtrue, ŪĆ®Ūā∑ žļ°ž≤ė) ŪėēŪÉúŽ°ú ž†ú Í≥ĶŪēėŽäĒ Žį©Ž≤ēžĚĄ žĪĄŪÉĚŪēėžėÄŽč§. Ž≥ł ž†ąžóźžĄúŽäĒ žč§ŪôėÍ≤Ş󟞥ú žļ°ž≤ėŽźú Ū䳎ěėŪĒŞ̥ ŪõąŽ†®žö© ÍįÄžÉĀŪôėÍ≤Ş󟞥ú žÉĀŪÉú ž†Äžě• Žį©žčĚžúľŽ°ú žú†ŪÜĶžčúŪā§Íłį žúĄŪēī žąėžßĎŽźú žč§ Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖčžĚĄ ÍįÄÍ≥ĶŪēėžó¨ žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖčžúľŽ°ú Ž≥ÄŪôėŪēėŽäĒ Žį©Ž≤ēžóź ŽĆÄŪēī žĄ§Ž™ÖŪēúŽč§.

ÍįÄÍ≥Ķ žčú Í≥†Ž†§Ūēīžēľ Ūē† žöĒžÜĆŽäĒ Žč§žĚĆÍ≥ľ ÍįôŽč§.

‚ÄĘ žÉĀŪÉú ž†Äžě• Žį©žčĚžúľŽ°ú ŽįúžÉĚŪē† žąė žěąŽŹĄŽ°Ě ŽįúžÉĚŪē† ŪĆ®Ūā∑ žąúžĄúŽ•ľ žĚľŽįė packetžĚė TCP HeaderÍįÄ ÍįÄžßÄÍ≥† žěąŽäĒ sequence fieldžôÄ Žč§Ž•ł Ž≥ĄŽŹĄžĚė reserved fieldžóź ž†Äžě•: ŽĄ§ŪäłžõĆŪĀ¨ ŪÜĶžč† žčú, Router, switch Žč®žóźžĄúžĚė Ž≥ÄÍ≤Ĺ Žį©žßÄŽ•ľ žúĄŪē®

‚ÄĘ ŪõąŽ†®žěźžĚė ŽĄ§ŪäłžõĆŪĀ¨ ŪĖČžúĄžóź žėĀŪĖ•žĚĄ ŽĀľžĻėžßÄ žēäžēĄžēľ Ūē®: žöĒÍĶ¨Žźú ŽįįÍ≤Ĺ Ū䳎ěėŪĒĹ ŽįúžÉĚžóź žĚėŪēú ŪĆ®Ūā∑Í≥ľ ŪõąŽ†®žěź ŪĖČžúĄžóź žĚėŪēú ŪĆ®Ūā∑ ÍĶ¨Ž∂Ą ŪēĄžöĒ

‚ÄĘ žĄúŽ°ú Žč§Ž•ł ŽćįžĚīŪĄįžÖč(PCAP)žĚī žĄúŽ°ú ÍįĄžóź žėĀŪĖ•žĚĄ ž£ľžßÄ žēäžēĄžēľ Ūē®: ŽįįÍ≤Ĺ Ū䳎ěėŪĒĹ ÍįĄ ŪĆ®Ūā∑ ÍĶ¨Ž∂Ą ŪēĄžöĒ

‚ÄĘ žč§ž†úžôÄ žú†žā¨Ūēú Ū䳎ěėŪĒĹ ž†úÍ≥Ķ: L7 payloadŽ•ľ žąėž†ēŪēėžßÄ ŽßźžēĄžēľŪēėŽäĒ ž†úžēĹ žā¨Ūē≠žĚĄ ÍįÄžßź

žúĄžĚė žā¨Ūē≠žĚĄ Í≥†Ž†§Ūē† ŽēĆ, L7 payload, Ž¨ľŽ¶¨ interfacežĚł Ethernet HeaderŽ•ľ ž†úžôłŪēėÍ≥† ŪĆ®Ūā∑ ÍĶ¨Ž∂Ą fieldžôÄ sequence fieldŽ•ľ žßÄž†ēŪē† žąė žěąŽäĒ ŪĆ®Ūā∑ fieldŽäĒ IP headeržôÄ TCP/ UDP header Ž∂ÄŽ∂ĄžĚī ŪēīŽčĻŽźúŽč§. Í∑łŽ¶¨Í≥† žÉĀŪÉú ž†Äžě• ŽćįžĚīŪĄįžÖčžĚīŽĚľŽäĒ ŪäĻžĄĪ žÉĀ, ŪĆ®Ūā∑žĚė žąúžĄúŽ•ľ ž§ÄžąėŪēīžēľŪēėÍłį ŽēĆŽ¨łžóź TCP protocolžĚĄ Ūôúžö©ŪēúŽč§Í≥† ÍįÄž†ēŪēėÍ≥† ŽćįžĚīŪĄįžÖč Ž≥ÄŪôėžĚĄ žąėŪĖČŪēúŽč§.

ŪĆ®Ūā∑ ÍĶ¨Ž∂Ą fieldŽäĒ ŪõąŽ†®žěź ŪĖČžúĄžóź žĚėŪēú ŪĆ®Ūā∑Í≥ľ žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽįúžÉĚžóź žĚėŪēú ŪĆ®Ūā∑žĚė ÍĶ¨Ž∂ĄžĚĄ žúĄŪēú fieldžôÄ ŽįįÍ≤Ĺ Ū䳎ěėŪĒĹ ÍįĄžĚė ŽćįžĚīŪĄįžÖč ÍĶ¨Ž∂ĄžĚĄ žúĄŪēú field(žĚīŪõĄ group id)Ž•ľ Ž≥ĄÍįúŽ°ú ÍįĄž£ľŪēėžó¨ žßĄŪĖČŪēúŽč§. ž†ĄžěźžĚė Í≤Ĺžöį, IP header ž§Ď ŪĆ®Ūā∑žĚī žĖľŽßąŽāė ŽĻ®Ž¶¨ ž≤ėŽ¶¨ŽźėžĖīžēľ ŪēėŽäĒÍįÄžóź ŽĆÄŪēú ž†ēŽ≥īŽ•ľ ŽčīŽäĒ Type of Service(TOS) fieldžóź ŪäĻž†ēÍįí(0√ó40)žĚĄ žßÄž†ēŪēėŽäĒ Žį©žčĚžúľŽ°ú žąėŪĖČŪēúŽč§. Group idŽäĒ ŪēėŽāėžĚė PCAP fileŽ°ú ŽßƎ吏ĖīžßÄŽäĒ žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒŞ̥ Žč§Ž•ł PCAP žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹÍ≥ľ ÍĶ¨Ž∂ĄŪēėÍłį žúĄŪēú Ž™©ž†ĀžúľŽ°ú TCP headeržĚė window field(16 bits)Ž•ľ Ūôúžö©Ūēėžó¨ unique Ūēú idŽ•ľ Ž∂Äžó¨ŪēúŽč§. ŽėźŪēú ŽćįžĚīŪĄįžÖč ŽāīŽ∂ÄžĚė ŪĆ®Ūā∑Žď§žĚė žąúžĄúŽ•ľ ŪôēžĚłŪēėÍłį žúĄŪēú fieldŽäĒ URG ŪĒĆŽěėÍ∑łÍįÄ žĄ§ž†ēŽźėžßÄ žēäžúľŽ©ī žā¨žö©ŽźėžßÄ žēäŽäĒ fieldžĚł Urgent pointer(16 bit) Ž∂ÄŽ∂ĄžĚĄ Ūôúžö©ŪēúŽč§. žĚīŽ•ľ ŪÜĶŪēī ŽßƎ吏ĖīžßÄŽäĒ packetžĚė header ŽäĒ

Fig. 2žĚė ŪėēŪÉúŽ•ľ ÍįÄžßÄŽ©į bit Žč®žúĄŽ°ú ž†ēŽ¶¨Ūēú ŪĎúÍįÄ

Table 1žĚīŽč§.

Fig. 2.

Stateful traffic dataset header structure

Table 1.

Stateful traffic dataset header

|

Layer |

field |

žĄ§ž†ē |

|

IP |

TOS |

64 (0√ó40) |

|

Protocol |

TCP |

|

TCP |

Window Size |

[15:12] = 0 |

|

[11:0] = ŪēīŽčĻ ŪĆ®Ūā∑žĚė Group ID |

|

Urgent Point |

[31] = 0 (žąėžč† ŪĆ®Ūā∑) |

|

[30:16] = ŪēīŽčĻ ŪĆ®Ūā∑žĚė Sequence Number |

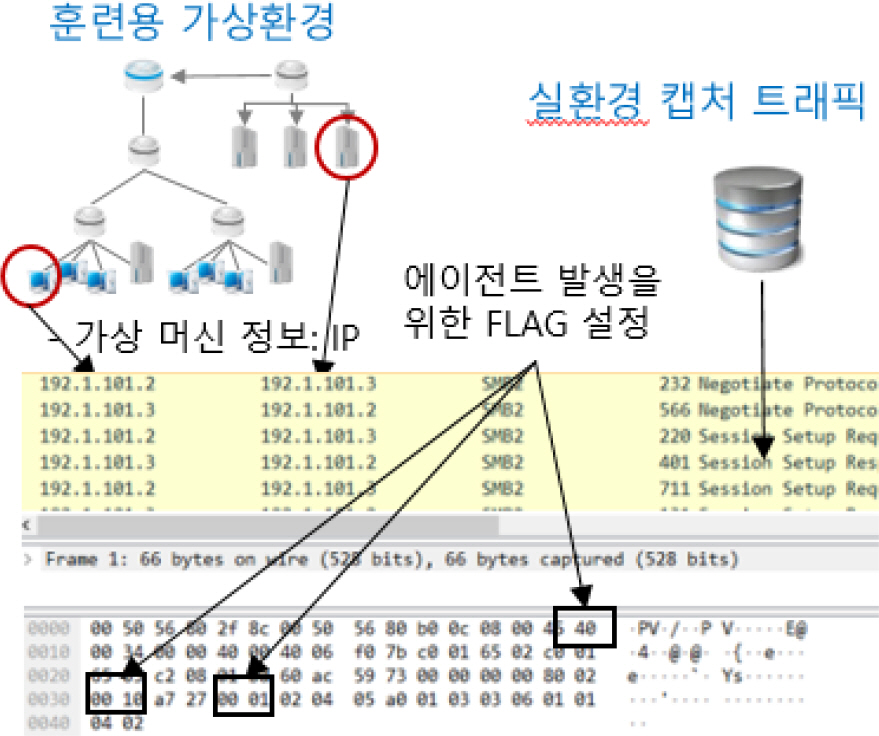

Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄŽäĒ ŪõąŽ†®žö© ÍįÄžÉĀŪôėÍ≤ĹžĚė ŽĄ§ŪäłžõĆŪĀ¨ ŽßĶ ž†ē Ž≥īŽ•ľ ŽįõžēĄ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäłÍįÄ žč§ŪĖČŽź† VMžĚė IP ž†ēŽ≥īŽ•ľ ž∂Ēž∂úŪēėÍ≥† žúĄžóźžĄú žĄ§Ž™ÖŪēú field ÍįížĚĄ Ūē®ÍĽė žč§ŪôėÍ≤Ĺ PCAP filežóź ž†Āžö©Ūēėžó¨ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäłÍįÄ žč§ŪĖČŪē† PCAP ŽćįžĚī ŪĄįžÖčžĚĄ žÉĚžĄĪŪēúŽč§.

3.2 žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäł žĄ§Í≥Ą

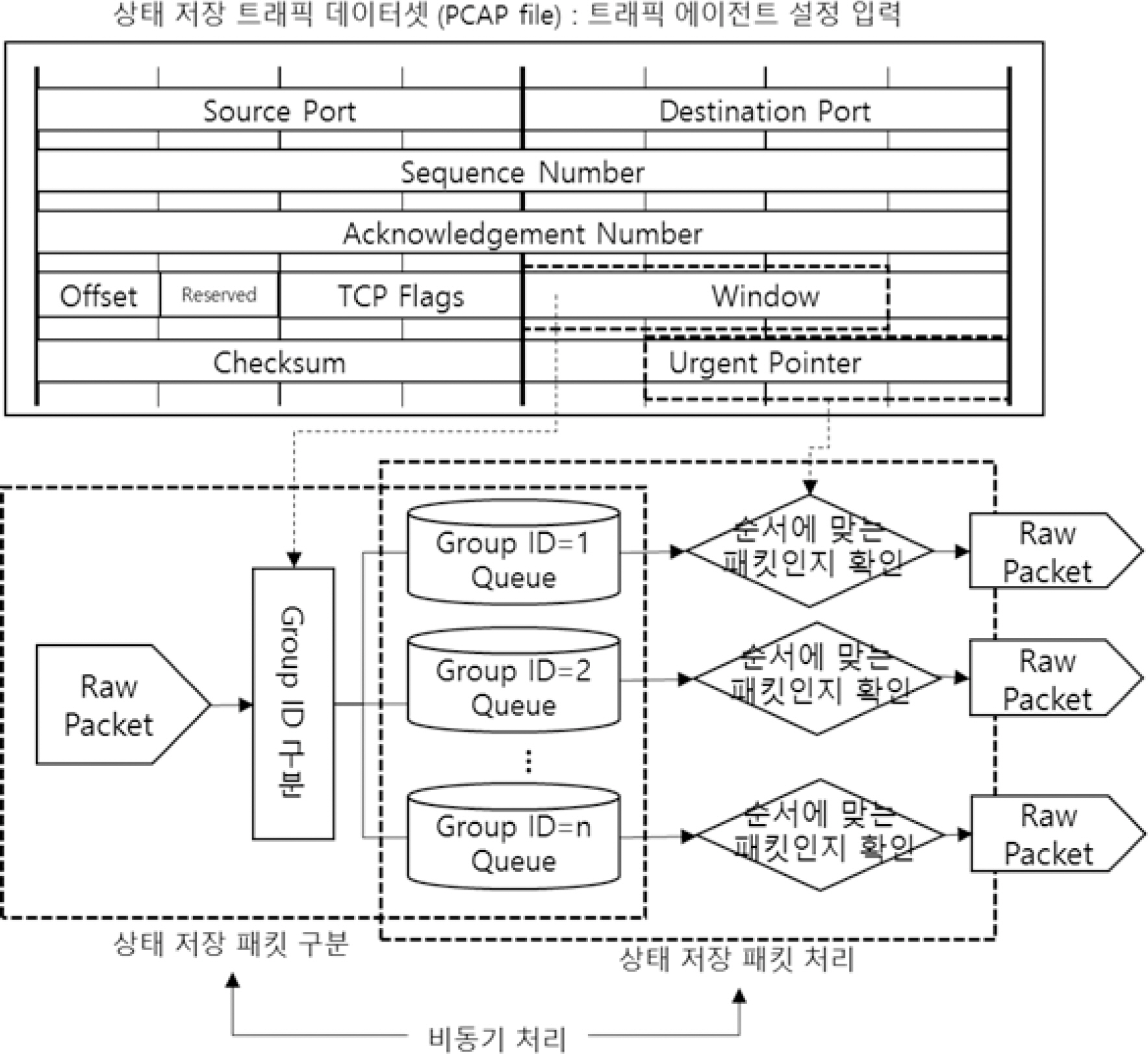

Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪ䳎äĒ 3.1ž†ąžóźžĄú žĄ§Ž™ÖŪēú žÉĀŪÉú ž†Äžě• Ūäł ŽěėŪĒĹ ŽćįžĚīŪĄįžÖčžĚĄ žąúžĄúžóź ŽßěÍ≤Ć ŽįúžÉĚžčúŪā§ŽäĒ Í≤ɞ̥ Ž™©ž†Āžúľ Ž°ú ŪēúŽč§. žĚīŽ•ľ žúĄŪēī Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪ䳎äĒ žĄ§ž†ēŽźú ŽćįžĚīŪĄį žÖčžĚĄ ÍłįŽįėžúľŽ°ú Ethernet layerŽ•ľ ŪÜĶÍ≥ľŪēú ŪĆ®Ūā∑žĚĄ interrupt Ūēėžó¨ ŽćįžĚīŪĄįžÖčžóź žĚėŪēī ŽįúžÉĚŪēú ŪĆ®Ūā∑žĚłžßÄ Í≤Äžā¨Ūēú ŪõĄ, žēĄ Žčź Í≤Ĺžöį, žõźŽěė ž≤ėŽ¶¨ŽźėžĖīžēľ ŪēėŽäĒ Network layeržóźžĄú ž≤ė Ž¶¨Ūē† žąė žěąŽŹĄŽ°Ě ŪēėŽäĒ ŽāīŽ∂Ä private firewall ÍįúŽÖźžĚĄ ž†Āžö© ŪēėžėÄŽč§.

ŽāīŽ∂Ä private firewallžóź žĚėŪēī tos fieldÍįÄ 0√ó40žĚł ŪĆ®Ūā∑ žĚĄ žčĚŽ≥ĄŪēėžó¨ žóźžĚīž†ĄŪäł ž≤ėŽ¶¨ ŽĆÄžÉĀ ŪĆ®Ūā∑žěĄžĚĄ žĚłžčĚŪēú ŪõĄ žóźŽäĒ Group IDžóź žĚėŪēú ÍĶ¨Ž∂Ą ŽįŹ sequenceŽ•ľ ŽĻĄÍĶźŪēú ŪõĄ, ŽćįžĚīŪĄįžÖčžóź žĚėŪēī Žč§žĚĆžóź Ž≥īŽāīžēľŪē† packetžĚĄ žÜ°žč†ŪēúŽč§. žĚī Í≥ľž†ēžĚÄ Group id fieldžĚł Window size Íįížóź žĚėŪēī ŽāīŽ∂Ğ󟞥ú ÍīÄŽ¶¨ŪēėŽäĒ Packet Queuežóź ž†Äžě•ŪēėŽäĒ Í≥ľž†ēÍ≥ľ Queuežóź ž†Äžě•Žźú packetžĚĄ Í∑ł žčúž†źžóźžĄú ŽįõžēĄžēľŪēėŽäĒ žąú žĄúžĚė ŪĆ®Ūā∑žĚłžßÄŽ•ľ ŽĻĄÍĶźŪēėžó¨ Žč§žĚĆ ŪĆ®Ūā∑žĚĄ ŽįúžÉĚžčúŪā§ŽäĒ Í≥ľž†ēžúľŽ°ú Ž∂ĄŽ¶¨Ūēėžó¨ ŽĻĄŽŹôÍłįž†ĀžúľŽ°ú ž≤ėŽ¶¨ŪēúŽč§. žĚī ŽŹôžěĎ Žß§žĽ§Žčąž¶ėžĚĄ

Fig. 3Ž°ú ŽāėŪÉÄŽāľ žąė žěąŽč§.

Fig. 3.

Asynchronous stateful packet processing

Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪ䳎äĒ Ethernet layer Ž†ąŽ≤®žóźžĄú packetžĚĄ ž≤ėŽ¶¨ŪēėÍłį ŽēĆŽ¨łžóź TCP layeržóź žĚėŪēú žě¨ž†ĄžÜ° Ž©ĒžĽ§Žčąž¶ėžĚĄ Ūôúžö©ŪēėžßÄ žēäŽäĒŽč§. ŽŹôžčúžóź žÉĀŪÉú ž†Äžě• Žį©žčĚžúľŽ°ú Ū䳎ěėŪĒŞ̥ ŽįúžÉĚžčúŪā§Íłį ŽēĆŽ¨łžóź ŽßĆžēĹ ŽĄ§ŪäłžõĆŪĀ¨ ŪôėÍ≤Ş󟞥ú žÜƞ觎źėŽäĒ ŪĆ®Ūā∑žĚī žÉĚÍłł Í≤Ĺžöį, Žč§žĚĆ ŪĆ®Ūā∑žúľŽ°ú žßĄŪĖČŪē† žąė žóÜÍ≤Ć ŽźúŽč§. žĚīŽ•ľ ž≤ėŽ¶¨ŪēėÍłį žúĄŪēī Ž≥ĄŽŹĄžĚė žě¨ž†ĄžÜ° protocolžĚĄ ž†ēžĚėŪēėžó¨ ŪĆ®Ūā∑ žÜźžč§žóź ŽĆÄŪēú ŽĆÄžĚĎ žěĎžó̥֞ žąėŪĖČŪē† ŪēĄžöĒÍįÄ žěąŽč§. Ž≥ł ŽÖľŽ¨łžóźžĄúŽäĒ žĚīŽ•ľ žúĄŪēú žě¨ž†ĄžÜ° protocolŽ°ú Žč§žĚĆÍ≥ľ ÍįôžĚÄ ž†ąžį®Ž•ľ ž†úžēąŪēúŽč§.

a. packet žÜ°žč† ŪõĄ, žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖčžóźžĄú Žč§žĚĆ ŪĆ®Ūā∑žĚī žąėžč† ŪĆ®Ūā∑žĚľ Í≤Ĺžöį, žā¨ž†Ą ž†ēžĚėŽźú timeout žčúÍįĄŽßĆŪĀľ ŪĆ®Ūā∑ žąėžč†žĚĄ ŽĆÄÍłįŪēúŽč§.

b. timeout žčúÍįĄ ŽŹôžēą žąėžč†žĚī žč§ŪĆ®ŪēėÍĪįŽāė ŽįõžēĄžēľ ŪēėŽäĒ packetŽ≥īŽč§ sequenceŽ≥īŽč§ ŪĀį sequenceŽ•ľ ÍįĞߥ ŪĆ®Ūā∑žĚĄ ŽįõžēėžĚĄ Í≤Ĺžöį, cŽ°ú žĚīŽŹôŪēúŽč§. žě¨ž†ĄžÜ° žöĒž≤≠ ŪĆ®Ūā∑žĚĄ ŽįõžēėžĚĄ Í≤Ĺžöį, žöĒž≤≠Žźú ŪĆ®Ūā∑žĚĄ žě¨ŽįúžÜ°Ūēú ŪõĄ, aŽ°ú žĚīŽŹôŪēúŽč§. ŽįõžēĄžēľŪēėŽäĒ packet žąėžč†žĚī žĄĪÍ≥ĶŪĖąžĚĄ Í≤Ĺžöį, aŽ°ú žĚīŽŹôŪēúŽč§.

c. žąėžč† ŪĆ®Ūā∑žĚĄ ŽįúžÉĚžčúŪā§ŽäĒ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪ䳎°ú žąėžč†ŪēīžēľŪēėŽäĒ ŪĆ®Ūā∑žĚė žě¨ž†ĄžÜ° žöĒž≤≠ ŪĆ®Ūā∑žĚĄ žÜ°žč†ŪēúŽč§. ŪĆ®Ūā∑ žÜ°žč† ŪõĄ, žā¨ž†Ą ž†ēžĚėŽźú timeout žčúÍįĄŽßĆŪĀľ ŪĆ®Ūā∑ žąėžč† žĚĄ ŽĆÄÍłįŪēúŽč§. žě¨ž†ĄžÜ°žĚī Ž¨īŪēúŪěą ŽźėŪíÄžĚīŽźėŽäĒ Í≤ɞ̥ ŽßČÍłį žúĄŪēī 5Ž≤ąžĚė žě¨ž†ĄžÜ° ŪĆ®Ūā∑žĚī ŽįúžÜ°Žźú ŪõĄžóźŽäĒ ŪÜĶžč†žĚī žč§ŪĆ®ŪĖąžĚƞ̥ žēĆŽ¶¨Í≥† žĘÖŽ£ĆŪēúŽč§.

žĚīžóź ŽĆÄŪēú žėąžčúŽ•ľ

Fig. 4Ž°ú ŽāėŪÉÄŽāīžóąŽč§.

Fig. 4.

AŽäĒ packet 1žĚĄ žÜ°žč†ŪēėÍ≥† packet 2žóź ŽĆÄŪēú žě¨ž†ĄžÜ° timerŽ•ľ žĄ§ž†ēŽźú timeoutžúľŽ°ú žěĎŽŹôžčúŪā®Žč§. BŽäĒ Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖč ŽįúžÉĚ žčúžěĎ žčúÍįĀŽ∂ÄŪĄį packet 1žóź ŽĆÄŪēú žě¨ž†ĄžÜ° timerŽ•ľ žěĎŽŹôžčúŪā® žÉĀŪÉúžóźžĄú ŽįõžēĄžēľ ŪēėŽäĒ packet 1žĚĄ ŽįõÍ≥† packet 2Ž•ľ AŽ°ú žÜ°žč†ŪēúŽč§. Í∑łŽü¨Žāė packet 2ÍįÄ ŽĄ§ŪäłžõĆŪĀ¨ žÉĀŪô©žóź žĚėŪēī žÜƞ觎źėžĖī Ažóź ž†ĄŽč¨ŽźėžßÄ Ž™ĽŪēėŽäĒ Í≤Ĺžöį, AŽäĒ packet 1 žÜ°žč† ŪõĄ, žěĎŽŹôŽźú žě¨ž†ĄžÜ° timeoutžĚī žßÄŽāú ŪõĄ 2Ž≤ą packetžĚĄ Ž™Ľ ŽįõžĚÄ žÉĀŪÉúŽ•ľ žĚłžčĚŪēėÍ≥† 2Ž≤ą packetžóź ŽĆÄŪēú žě¨ž†ĄžÜ° žöĒž≤≠ ŪĆ®Ūā∑žĚĄ BŽ°ú žÜ°žč†ŪēėÍ≤Ć ŽźúŽč§. BŽäĒ 2Ž≤ą packet žě¨ž†ĄžÜ° žöĒž≤≠ ŪĆ®Ūā∑žĚĄ ŽįõžĚÄ žčúž†źžóźžĄú 3Ž≤ą packetžóź ŽĆÄŪēú žě¨ž†ĄžÜ° timerŽ•ľ ž§ĎžßÄŪēėÍ≥† 2Ž≤ą packet žĚĄ žě¨ž†ĄžÜ°ŪēėÍ≤Ć ŽźúŽč§. Í∑łŽ¶¨Í≥† Žč§žčú 3Ž≤ą packetžóź ŽĆÄŪēú žě¨ž†ĄžÜ° žöĒž≤≠ timerŽ•ľ žěĎŽŹôžčúŪā®Žč§.

žě¨ž†ĄžÜ° žöĒž≤≠ packetžĚĄ žąėžč† žł°žóźžĄú žčĚŽ≥ĄŪēėÍłį žúĄŪēīžĄúŽäĒ žě¨ž†ĄžÜ° žöĒž≤≠ ŪĆ®Ūā∑žěĄžĚĄ ŽāėŪÉÄŽāīŽäĒ flagŽ•ľ Ž≥ĄŽŹĄžĚė field žóź žĄ§ž†ēŪē† ŪēĄžöĒÍįÄ žěąŽč§. žĚīŽ•ľ žúĄŪēī 3.1ž†ąžóźžĄú ž†úžčúŪēú Window size ŪėĻžĚÄ Urgent Pointer fieldŽ•ľ žā¨žö©Ūē† žąė žěąŽč§. Žč§Ž•ł fieldŽ•ľ Ūôúžö©Ūē† žąėŽŹĄ žěąžúľŽāė ŪēėŽāėžĚė packetžĚĄ ž≤ėŽ¶¨ŪēėÍłį žúĄŪēī ž†ĎÍ∑ľŪēīžēľŪēėŽäĒ fieldžĚė žĘÖŽ•ėŽ•ľ ŽäėŽ¶¨ŽäĒ Í≤ÉžĚÄ Ž∂ąŪēĄžöĒŪēú IOŽ•ľ ŽįúžÉĚžčúŪā¨ žąė žěąžúľŽĮÄŽ°ú žúĄžĚė ŽĎź fieldŽ•ľ žě¨Ūôúžö©ŪēėŽäĒ Žį©žēąžúľŽ°ú ž†ĎÍ∑ľŪēėžėÄŽč§. ŽėźŪēú žě¨ž†ĄžÜ° packetžĚÄ Group ID žčĚŽ≥Ą ŪõĄ, sequenceŽ•ľ ŽĻĄÍĶźŪēėÍłį žúĄŪēú ŪĒĄŽ°úžĄłžä§Ž•ľ ž≤ėŽ¶¨ŪēīžēľŪē† ŪēĄžöĒÍįÄ žóÜžúľŽĮÄŽ°ú Group IDŽ•ľ ž†Äžě•ŪēėŽäĒ window size fieldžĚė reserved bitŽ•ľ Ūôúžö©Ūēėžó¨ žě¨ž†ĄžÜ° žöĒž≤≠ packetžěĄžĚĄ ŪĎúžčúŪēėÍ≥† Urgent Pointžóź žě¨ž†ĄžÜ° žöĒž≤≠ packetžĚė sequence numberŽ•ľ ž†Äžě•ŪēėŽäĒ Žį©žčĚžúľŽ°ú žě¨ž†ĄžÜ° packetžĚĄ žÉąŽ°ú žÉĚžĄĪŪēėžó¨ žÜ°žč†ŪēėŽŹĄŽ°Ě ŪēúŽč§. žĚīŽ•ľ žúĄŪēī ž∂ĒÍįÄŽźú fieldŽ•ľ ŪŹ¨Ūē®Ūēú žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŪĆ®Ūā∑žĚė TCP HeaderŽäĒ

Table 2žôÄ ÍįôŽč§.

Table 2.

Stateful traffic dataset header redefine

|

Layer |

field |

žĄ§ž†ē |

|

TCP |

Window Size |

[15:12] = 0 |

|

[12] = 1 žě¨ž†ĄžÜ° žöĒž≤≠ ŪĆ®Ūā∑ |

|

[11:0] = ŪēīŽčĻ ŪĆ®Ūā∑žĚė Group ID |

|

Urgent Point |

[31] = 0 (žąėžč† ŪĆ®Ūā∑) |

|

[30:16] = ŪēīŽčĻ ŪĆ®Ūā∑žĚė Sequence Number |

Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪ䳎äĒ žĄ§ž†ēŽźú žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖč ŽįúžÉĚ žčúžóź packetžĚī žÜƞ觎źėŽäĒ Í≤ĹžöįÍįÄ ŽįúžÉĚŪē† Í≤Ĺžöį, Windows size field 12Ž≤ąžßł bitŽ•ľ žěźž≤īž†ĀžúľŽ°ú Ž≥ÄÍ≤ĹŪēėžó¨ žě¨ž†ĄžÜ° žöĒž≤≠ packetžĚĄ ž†ĄžÜ°ŪēėÍ≤Ć ŽźúŽč§.

3.3 Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤Ą ÍĶ¨ž°į žĄ§Í≥Ą

Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄŽäĒ žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖčžĚĄ žÉĚžĄĪŪēėÍ≥† žĚīŽ•ľ ŪõąŽ†®žö© ÍįÄžÉĀ ŪôėÍ≤Ĺžóź žĄ§žĻėŽźú žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäłžóź ŽįįŪŹ¨Ūēėžó¨ Ū䳎ěėŪĒĹ ŽįúžÉ̞̥ Ūē† žąė žěąŽŹĄŽ°Ě ž†úžĖīŪēėŽäĒ žó≠Ūē†žĚĄ ŽčīŽčĻŪēúŽč§. ÍłįŽä•ž†ĀžĚł Ž∂ÄŽ∂ĄžúľŽ°ú žāīŪéīŽ≥īŽ©ī Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖč žÉĚžĄĪÍ≥ľ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäł ž†úžĖī Ž∂ÄŽ∂ĄžúľŽ°ú ŪĀ¨Í≤Ć ŽāėŽąĆ žąė žěąŽč§.

Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖč žÉĚžĄĪžĚÄ ŪõąŽ†®žö© ÍįÄžÉĀŪôėÍ≤ĹžĚė ŽĄ§ŪäłžõĆŪĀ¨ Ū܆ŪŹīŽ°úžßÄžôÄ žč§ŪôėÍ≤Ĺ Ū䳎ěėŪĒĹ žļ°ž≤ė ŽćįžĚīŪĄįŽ•ľ žěÖŽ†•žúľŽ°ú ŽįõžēĄ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪ䳞󟞥ú ž≤ėŽ¶¨ ÍįÄŽä•Ūēú ŪėēŪÉúžĚė ŽćįžĚīŪĄįžÖčžúľŽ°ú Ž≥ÄŪôėŪēėŽäĒ ÍłįŽä•žĚīŽč§.

ŪõąŽ†®žö© ÍįÄžÉĀŪôėÍ≤ĹžĚÄ žôłŽ∂Ä žčúžä§ŪÖúžóź žĚėŪēī ž†ēžĚėŽźėŽäĒ ŪôėÍ≤ĹžúľŽ°úžĄú žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽįúžÉĚ ArchitectureŽäĒ ŽĄ§ŪäłžõĆŪĀ¨ Ū܆ŪŹīŽ°úžßÄŽ•ľ ÍĶ¨žĄĪŪēėŽäĒ ÍįÄžÉĀ Ž®łžč†žĚė ž†ēŽ≥īžôÄ ŽĄ§ŪäłžõĆŪĀ¨ ŽßĀŪĀ¨ ž†ēŽ≥īŽ•ľ žôłŽ∂Ä žěÖŽ†• ŽćįžĚīŪĄįŽ°úžĄú ŽįõÍ≤Ć ŽźúŽč§. ŪõąŽ†®žö© ÍįÄžÉĀŪôėÍ≤Ş󟞥ú ŽįįÍ≤Ĺ Ū䳎ěėŪĒŞ̥ žÜ°/žąėžč†Ūē† ÍįÄžÉĀ Ž®łžč†žĚĄ žĄ†ŪÉĚŪēú ŪõĄ, ÍįÄžÉĀ Ž®łžč†žóźžĄú ŽįúžÉĚŪē† Ū䳎ěėŪĒŞ̥ žč§ŪôėÍ≤Ĺ žļ°ž≤ė Ū䳎ěėŪĒĹ ž§ĎžóźžĄú žĄ†ŪÉĚŪēėŽ©ī 3.1ž†ąžóźžĄú žĄ§Ž™ÖŪēú žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖčžĚĄ žÉĚžĄĪŪēėÍ≤Ć ŽźúŽč§. ÍįĀÍįĀžĚė žôłŽ∂Ä ŽćįžĚīŪĄįŽ•ľ žĖīŽĖĽÍ≤Ć Ūôúžö©ŪēėŽäĒžßÄŽ•ľ

Fig. 5Ž°ú ŽāėŪÉÄŽāīžóąŽč§.

Fig. 5.

Stateful traffic dataset generation

Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäł ž†úžĖī ÍłįŽä•žĚÄ ŪõąŽ†®žö© ÍįÄžÉĀŪôėÍ≤Ĺžóź Ž∂ĄžāįŽźú žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪ䳎吏̥ ŪÜĶŪē©Ūēėžó¨ ÍīÄŽ¶¨ŪēėÍłį žúĄŪēú ÍłįŽä•žĚīŽč§. Ž∂ĄžāįŽźú žóźžĚīž†ĄŪ䳎•ľ ÍīÄŽ¶¨ŪēėÍłį žúĄŪēīžĄúŽäĒ ÍłįŽä•ž†Ā žöĒÍĶ¨žā¨Ūē≠Í≥ľ Ūē®ÍĽė Í≥†Ž†§ŽźėžĖīžēľ Ūē† ŽĻĄÍłįŽä•ž†Ā žöĒÍĶ¨žā¨Ūē≠, ž¶Č Ūíąžßą žÜ枥Ī

[6]žúľŽ°úžĄú

Table 3Í≥ľ ÍįôžĚÄ Ūē≠Ž™©žĚī ž°īžě¨ŪēúŽč§.

Table 3.

Quality attribute scenario

|

Ūíąžßą žÜ枥Ī |

žĄ§Ž™Ö |

|

Ūôēžě•žĄĪ |

žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ žÉĚžĄĪ ArchitectureŽäĒ Žč§žĖĎŪēú ŽĄ§ŪäłžõĆŪĀ¨ Ū܆ŪŹīŽ°úžßÄŽ•ľ ÍįÄžßÄŽäĒ ŪõąŽ†®žö© ÍįÄžÉĀŪôėÍ≤Ş̥ žßÄžõźŪēīžēľ ŪēúŽč§. |

|

ž†ēŪôēžĄĪ |

ÍįĀ ÍįÄžÉĀ Ž®łžč† local clockžĚÄ žě¨ž†ĄžÜ° ŪĒĄ Ž°úŪ܆žĹúžóźžĄú ž†Āžö©ŪēėŽäĒ ŪÉÄžĚīŽ®ł ž£ľÍłį žĚī žÉĀ žį®žĚīŽ•ľ ÍįÄž†łžĄúŽäĒ žēą ŽźúŽč§. |

|

žčúÍįĄ ŽįėžĚĎžĄĪ |

Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäłžĚė ž†úžĖī Ž™ÖŽ†Ļ žąėŪĖČžĚÄ Global clock Íłįž§ÄžúľŽ°ú ŽŹôžĚľŪēú žčúž†źžóź žąėŪĖČŽźėžĖīžēľ ŪēúŽč§. |

ž≤ę Ž≤ąžßł Ūíąžßą žöĒžÜƞ̳ Ūôēžě•žĄĪžĚÄ žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽįúžÉĚ ArchitecturežĚė ž†Āžö© ŽĆÄžÉĀžĚī ŪõąŽ†®žö© ÍįÄžÉĀŪôėÍ≤ĹžĚīŽĚľŽäĒ ž†źžóźžĄú ŽŹĄž∂úŽźúŽč§. ŪõąŽ†®žö© ÍįÄžÉĀŪôėÍ≤ĹžĚÄ žôłŽ∂Ä žčúžä§ŪÖúžóź žĚėŪēī ŽĄ§ŪäłžõĆŪĀ¨ Ū܆ŪŹīŽ°úžßÄÍįÄ ž†ÄžěĎŽźėÍ≥† ÍįÄžÉĀŪôėÍ≤Ĺ(ex: VMware[1]) žÉĀžóź žÉĚžĄĪŽźėŽ©į ŪõąŽ†®žĚė Ž™©ž†ĀÍ≥ľ ŽĆÄžÉĀžóź ŽĒįŽĚľ Žč§žĖĎŪēú ŪėēŪÉúžĚė ŽĄ§ŪäłžõĆŪĀ¨ ŪôėÍ≤Ş̥ ÍįÄžßÄÍ≤Ć ŽźúŽč§. žĚīŽü¨Ūēú Žč§žĖĎŪēú ŽĄ§ŪäłžõĆŪĀ¨ Ū܆ŪŹīŽ°úžßĞ󟞥úŽäĒ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäł ÍįÄ žĄ§žĻėŽź† ÍįÄžÉĀ Ž®łžč†žĚė žĄ§žĻė ŽĆÄžąėÍįÄ ÍįÄŽ≥Äž†ĀžĚľ žąė ŽįĖžóź žóÜžúľŽ©į ÍįĀ Ž®łžč†žĚī ÍįÄžßÄŽäĒ IP ž£ľžÜĆ žó≠žčú ÍįÄŽ≥Äž†ĀžĚł žöĒžÜĆÍįÄ ŽźúŽč§. žĚīžóź ŽĆÄŪēī Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄÍįÄ ÍįĀÍįĀžĚė Ž™®Žď† Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäłžóź sessionžĚĄ žú†žßÄŪēėŽ©į ž†úžĖī Ž™ÖŽ†ĻžĚĄ ž†ĄŽč¨ŪēėŽäĒ Í≤ÉžĚÄ Ž∂ąŪēĄžöĒŪēú žĄĪŽä•ž†Ā Ž∂ÄŪēėŽ°ú žěĎžö©Ūē† žąė žěąžúľŽĮÄŽ°ú ž†úžĖī Ž©ĒžčúžßÄŽäĒ publish/subscribe ÍĶ¨ž°į

[6]Ž°ú Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄžôÄ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäł ÍįĄžĚė žßĀž†Ďž†ĀžĚł žóįÍ≤į žóÜžĚī ž†ĄŽč¨Žź† žąė žěąŽäĒ ŪėēŪÉúŽ°ú žĄ§Í≥ĄŪēėžėÄŽč§.

Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪ䳎äĒ ÍįÄžÉĀŽ®łžč†žóźžĄú ŽŹôžěĎ žčú, ž†úžĖī Ž©ĒžčúžßÄ ŪÜĶžč†žĚĄ žúĄŪēú Ž≥ĄŽŹĄžĚė ŽĄ§ŪäłžõĆŪĀ¨ žĖīŽĆĎŪĄį Ž™®ŽďąžĚĄ ž∂ĒÍįÄŪēėžó¨ ŪēīŽčĻ žĖīŽĆĎŪĄįžóźžĄúŽßĆ ž†úžĖī Ž©ĒžčúžßÄŽ•ľ ž≤ėŽ¶¨ŪēėŽŹĄŽ°Ě ŪēúŽč§. žĚīŽ•ľ Í∑łŽ¶ľžúľŽ°ú ŽāėŪÉÄŽāīŽ©ī

Fig. 6Í≥ľ ÍįôŽč§.

Fig. 6.

Monitoring server ‚Äď traffic agent

ŽĎź Ž≤ąžßł Ūíąžßą žÜ枥ĪžĚł ž†ēŪôēžĄĪžĚÄ žčúÍįĄ ŽŹôÍłįŪôĒžóź ŽĆÄŪēú ž†úžēŞ̥ Ž∂Äžó¨ŪēėŽäĒ Ūē≠Ž™©žúľŽ°ú 3.2ž†ąžóź žĄ§Ž™ÖŪēú Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäłžĚė žě¨ž†ĄžÜ° protocolžóź žĚėŪēī ž£ľžĖīžßĄ Ūíąžßą žÜ枥ĪžĚīŽč§. Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖčžóź žĚėŪēī žÜ°/žąėžč†ŪēėÍłįŽ°ú žĄ§ž†ēŽźú Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäł ÍįĄžĚė local timežĚī žÉĀŪėł ÍįĄžóź ŪÉÄžĚīŽ®ł žĚīžÉĀ žį®žĚīÍįÄ ŽāúŽč§Ž©ī ž£ľžĖīžßĄ Ū䳎ěėŪĒĹ ŽįúžÉĚ žčúÍįĀžĚĄ local timežĚī ŽĻ†Ž•ł ž™ĹžĚī Ž®ľž†Ä žčúžěĎŪēėÍ≤Ć ŽźėžĖī žÜ°žč† ŪėĻžĚÄ žąėžč†ŽźėžĖīžēľ Ūē† packetžĚī timeout žčúÍįĄÍĻĆžßÄ ž≤ėŽ¶¨ŽźėžßÄ žēäžēĄ ŪēĄžąėž†ĀžúľŽ°ú žě¨ž†ĄžÜ° žöĒž≤≠ packetžĚī ŽįúžÉĚŪēėÍłį ŽēĆŽ¨łžĚīŽč§. ŽĄ§ŪäłžõĆŪĀ¨ ŪôėÍ≤Ĺ žÉĀžĚė Ž¨łž†úÍįÄ žēĄŽčĆ žÉĀŪô©žóźžĄú žě¨ž†ĄžÜ° žöĒž≤≠ packetžĚĄ ŽįúžÉĚžčúŪā§žßÄ žēäÍ≤Ć ŪēėÍłį žúĄŪēī ÍįĀ ÍįÄžÉĀŽ®łžč†žĚė local clockžĚĄ Íłįž§Ä global clockžĚĄ ž†ēŪēī ŽŹôÍłįŪôĒžčúŪā¨ ŪēĄžöĒÍįÄ žěąŽč§. Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄžĚė žčúÍįĀžĚĄ global clockžúľŽ°ú žĄ§ž†ēŪēėÍ≥† Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäłžĚė žīąÍłįŪôĒ žčúžóź ŽįėŽďúžčú ŽŹôÍłįŪôĒŽ•ľ žąėŪĖČŪēėŽŹĄŽ°Ě ŪēėŽäĒ Žį©žčĚžúľŽ°ú 2Ž≤ą Ūíąžßą žÜ枥ĪžĚĄ ŽßĆž°ĪžčúŪā¨ žąė žěąŽč§. žĚīŽü¨Ūēú žčúÍįĄ ŽŹôÍłįŪôĒŽ•ľ žúĄŪēú Žį©Ž≤ēžúľŽ°úŽäĒ ŽĄ§ŪäłžõĆŪĀ¨ ŪÉÄžěĄ ŪĒĄŽ°úŪ܆žĹú(Network Time Protocol: NTP)žĚĄ žĚľŽįėž†ĀžúľŽ°ú žā¨žö©ŪēėŽ©į žĚłŪĄįŽĄ∑žóź žóįÍ≤įŽźėžĖī žěąžĚĄ Í≤ĹžöįžóźŽäĒ

time.google.com ŽďĪ Í≥Ķžö© NTP žĄúŽ≤ĄžôÄžĚė ŽŹôÍłįŪôĒŽ•ľ žąėŪĖČŪē† žąė žěąŽč§. Í∑łŽü¨Žāė ŪõąŽ†® žčúžä§ŪÖúžĚÄ ŽĆÄŽ∂ÄŽ∂ĄžĚė Í≤Ĺžöį žôłŽ∂ÄžôÄžĚė žóįÍ≤įžĚī žóÜŽäĒ ŪŹźžáĄŽßĚžĚīŽĮÄŽ°ú Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄŽ•ľ ŽāīŽ∂Ä NTP žĄúŽ≤ĄŽ°ú žĄ§ž†ēŪēėÍ≥† ÍįĀÍįĀžĚė ŪõąŽ†®žö© ÍįÄžÉĀŪôėÍ≤Ĺ ŽāīžĚė ÍįÄžÉĀ Ž®łžč†Žď§žĚī Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄŽ•ľ Íłįž§ÄžúľŽ°ú ŽŹôÍłįŪôĒŪēėŽŹĄŽ°Ě žčúžä§ŪÖú žĄ§ž†ēžĚĄ žąėŪĖČŪēīžēľ ŪēúŽč§.

ŽßąžßÄŽßČ Ūíąžßą žÜ枥ĪžĚł žčúÍįĄŽįėžĚĎžĄĪžĚÄ ž≤ę Ž≤ąžßł Ūíąžßą žÜ枥Īžóź žĚėŪēú žĄ§Í≥ĄžôÄ ŽĎź Ž≤ąžßł Ūíąžßą žÜ枥Īžóź žĚėŪēú žĄ§Í≥Ąžóź ŽĒįŽĚľ ŪĆĆžÉĚŽźú žÜ枥ĪžĚīŽč§. Ūôēžě•žĄĪžĚĄ ŽßĆž°ĪŪēėÍłį žúĄŪēī žĪĄžö©Ūēú publish/subscribe ÍĶ¨ž°įžóźžĄúŽäĒ Ž©ĒžčúžßÄ žÜĆŽĻĄžěźÍįÄ Ž©ĒžčúžßÄŽ•ľ pollingŪēīÍįÄŽäĒ žčúž†źžĚī Žč¨ŽĚľ Ž™ÖŽ†Ļ ž≤ėŽ¶¨žóź ŽĆÄŪēú žčúÍįĄ ŽŹôÍłįŪôĒŽ•ľ žąėŪĖČŪē† žąė žó܎觎äĒ ž†źÍ≥ľ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäłÍįÄ ÍįôžĚÄ Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖčžĚĄ žÜ°/žąėžč†ŪēėÍłį žúĄŪēīžĄúŽäĒ žě¨ž†ĄžÜ° ŪÉÄžĚīŽ®ł žčúÍįĄ Ž≤ĒžúĄ ŽāīžóźžĄú žčúÍįĄ ŽŹôÍłįŪôĒŽ•ľ žĚīŽ£®žĖīžēľ ŪēúŽč§ŽäĒ ž†źžĚī ž∂©ŽŹĆŪēėŽäĒ Í≤ÉžĚīŽč§. žĚīŽ•ľ ŪēīÍ≤įŪēėÍłį žúĄŪēīžĄú Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäłÍįÄ Ž©ĒžčúžßÄŽ•ľ žÜĆŽĻĄŪēėŽäĒ žčúž†źÍ≥ľ žč§ž†úŽ°ú ž†úžĖī Ž™ÖŽ†ĻžĚĄ žąėŪĖČŪēėŽäĒ žčúž†źžĚĄ Ž∂ĄŽ¶¨ŪēėŽäĒ Žį©žčĚžúľŽ°ú žĄ§Í≥ĄŪēėžó¨ ž†Āžö©ŪēėžėÄŽč§. žĚīŽäĒ ž†úžĖī Ž™ÖŽ†Ļ ŽāīŽ∂Ä ž†ēŽ≥īžóź ž†úžĖī Ž™ÖŽ†ĻžĚĄ žąėŪĖČŪē† žčúÍįĀžĚĄ Ūē®ÍĽė ž£ľžĖī Ž™®Žď† Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäłÍįÄ global clock ŽŹôÍłįŪôĒŽ•ľ žąėŪĖČŪēú local clockžĚė ŪäĻž†ē žčúž†źžóź ž†úžĖī Ž™ÖŽ†ĻžĚĄ žąėŪĖČŪēėŽŹĄŽ°Ě ŪēėŽäĒ Í≤ÉžĚīŽč§.

žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ Architecture ÍĶ¨ŪėĄ ŽįŹ žčúŪóė

3žě•žóźžĄú Íłįžą†Ūēú žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽįúžÉĚÍłį žĄ§Í≥Ą žā¨Ūē≠Žď§žĚĄ ÍłįŽįėžúľŽ°ú ÍįúŽįúŪēú ÍįĀ žĽīŪŹ¨ŽĄĆŪ䳎吏̥ ž†ēŽ¶¨ŪēėŽ©ī

Table 4žôÄ ÍįôŽč§.

Table 4.

Stateful traffic generation components

|

žĽīŪŹ¨ŽĄĆŪäł |

žó≠Ūē† |

|

Ž©ĒžčúžßÄ ÍĶźŪôė Ž≤Ąžä§ |

Master/Slave agentÍįĄ ŪÜĶžč†žĚĄ žúĄŪēú publish/subscribe ÍĶ¨ž°į žßÄžõź |

|

Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤Ą |

žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖč žÉĚžĄĪ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäł ž†úžĖī ŽāīŽ∂Ä NTP Server |

|

Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäł |

ŪõąŽ†®žö© ÍįÄžÉĀŪôėÍ≤Ş󟞥ú žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽįúžÉĚ |

ÍįĀÍįĀžĚė žĽīŪŹ¨ŽĄĆŪ䳎吏Ěė žčúžä§ŪÖú žÉĀ ŽįįžĻėŽ•ľ

Fig. 1žóź ž∂ĒÍįÄŪēėžó¨ ÍĶ¨žĄĪŪēėŽ©ī

Fig. 7Í≥ľ ÍįôŽč§.

Fig. 7.

4.1ž†ąžóźžĄúŽäĒ 3žě•žĚė žĄ§Í≥Ą Žāīžó≠žĚĄ ŽįĒŪÉēžúľŽ°ú ž†ēŽ¶¨Žźú ÍįĀÍįĀžĚė žĽīŪŹ¨ŽĄĆŪ䳎吏󟞥ú ÍĶ¨ŪėĄ ŪėēŪÉúŽ•ľ žĄ§Ž™ÖŪēėÍ≥† 4.2ž†ąžóźžĄúŽäĒ žėąž†ú žčúŽāėŽ¶¨žė§ ÍĶ¨ŽŹô žčú, žļ°ž≤ėŽźú žč§žú†ŪÜĶ Ū䳎ěėŪĒĹÍ≥ľ žÉĚžĄĪŪēú žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖčžĚĄ ŽĻĄÍĶźŪēú Žāīžö©žĚĄ ÍĶ¨ŪėĄ Í≤įÍ≥ľŽ°ú ž†úžčúŪēúŽč§.

4.1 Architecture Component ÍĶ¨ŪėĄ

4.1.1 Ž©ĒžčúžßÄ ÍĶźŪôė Ž≤Ąžä§

Ūôēžě•žĄĪžĚĄ žúĄŪēī žĄ†ŪÉĚŪēú publish/subscirbe Ž©ĒžčúžßÄ ÍĶźŪôėžĚĄ žúĄŪēú Ž©ĒžčúžßÄ ÍĶźŪôė Ž≤Ąžä§(message exchanging bus)ŽäĒ žßĀž†Ď ÍĶ¨ŪėĄŪēėŽäĒ ŽĆÄžč† Ž∂Ąžāį žčúžä§ŪÖú Ž©ĒžčúžßÄ ÍĶźŪôė ž§Ď ŽĆÄÍ∑úŽ™® žčúžä§ŪÖúžóź ž†ĀŪē©Ūēú Kafka žĄúŽ≤ĄŽ•ľ žā¨žö©Ūēėžó¨ žóįÍ≤įŪēúŽč§. Apache KafkaŽäĒ publish/subscribe ÍĶ¨ž°įžĚĄ žĪĄžö©Ūēú Ž∂Ąžāį Ž©Ēžčúžßē žčúžä§ŪÖúžúľŽ°ú LinkedInžóźžĄú ÍįúŽįúŪēėžó¨ 2011ŽÖĄžóź žė§ŪĒąžÜƞ䧎°ú Í≥ĶÍįúŽźú žÉĀŪÉúžĚīŽč§

[4]. KafkaŽäĒ ÍīÄŽ¶¨Ūē† Ž©ĒžčúžßÄŽ•ľ topicžĚĄ Íłįž§ÄžúľŽ°ú ÍīÄŽ¶¨ŪēėŽ©į žÜĆŽĻĄžěźÍįÄ ŪäĻž†ē Ž©ĒžčúžßÄŽ•ľ ŽįõÍ≥†žěź Ūē† Í≤Ĺžöį, ŪēīŽčĻ Ž©ĒžčúžßÄÍįÄ ÍįÄžßÄÍ≥† žěąŽäĒ topic namežĚĄ ŪÜĶŪēī Ž©ĒžčúžßÄŽ•ľ žÜĆŽĻĄŪēėÍ≤†Žč§Í≥† žĄ†žĖłŪēėŽŹĄŽ°Ě ŪėēžčĚžúľŽ°ú ŽŹôžěĎŪēúŽč§.

4.1.2 Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤Ą

Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄŽäĒ Ubuntu 16.04 LTS OSŽ•ľ žöīžėĀž≤īž†úŽ°ú ÍįÄžßÄŽ©į ŽāīŽ∂Ä NTP serverŽ°úžĄúžĚė ÍłįŽä•žĚÄ Ž¶¨ŽąÖžä§žĚė ntp daemonžĚė ÍłįŽä•žĚĄ Ūôúžö©Ūēėžó¨ ž†úÍ≥ĶŪēúŽč§. Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄŽäĒ ŪõąŽ†® žčúžěĎ ž†Ąžóź

Fig. 7žóź ŽāėŪÉÄŽāú žč§ŪôėÍ≤Ĺ žļ°ž≤ė Ū䳎ěėŪĒĹ DBžôÄ ÍįÄžÉĀŪôėÍ≤Ĺ ŽĄ§ŪäłžõĆŪĀ¨ ŽßĶ ž†ēŽ≥ī DBžĚė ž†Äžě• ž†ē Ž≥īŽ•ľ žā¨žö©Ūēėžó¨ žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖčžĚĄ PCAP file ŪėēŪÉúŽ°ú žÉĚžĄĪŪēú ŪõĄ, Kafka serveržĚė TopicžĚĄ Ūôúžö©Ūēėžó¨ žĚīŽ•ľ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäłžóź ŽįįŪŹ¨ŪēúŽč§. Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄŽäĒ ŽćįžĚīŪĄįžÖč ŽįįŪŹ¨Ž•ľ žôĄŽ£ĆŪēú ŪõĄ, Ž©ĒžčúžßÄ ÍĶźŪôė Ž≤Ąžä§Ž•ľ ŪÜĶŪēī Ū䳎ěėŪĒĹ ŽįúžÉĚ žčúžěĎ, ž§ĎžßÄžôÄ ÍįôžĚÄ ž†úžĖī Ž™ÖŽ†ĻžĚĄ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪ䳎•ľ ž†ĄŪĆĆŪēėžó¨ žú†ŪÜĶ žÉĀŪÉúŽ•ľ ÍīÄŽ¶¨ŪēúŽč§.

4.1.3 Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäł

Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪ䳎äĒ žöīžėĀž≤īž†ú LinuxžôÄ WindowsŽ•ľ žßÄžõźŪēėŽ©į Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄÍįÄ Kafka serverŽ•ľ ŪÜĶŪēī ž†ĄŽč¨Ūēú žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖč PCAP filežĚĄ ž†úžĖī Ž™ÖŽ†Ļžóź žĚėŪēī ŽįúžÉĚ žčúžěĎ, ž§ĎžßÄŪēėŽäĒ ÍłįŽä•žĚĄ žąėŪĖČŪēėÍłį žúĄŪēī

Fig. 8Í≥ľ ÍįôžĚÄ ÍĶ¨ž°įŽ°ú ÍĶ¨ŪėĄŪēėžėÄŽč§.

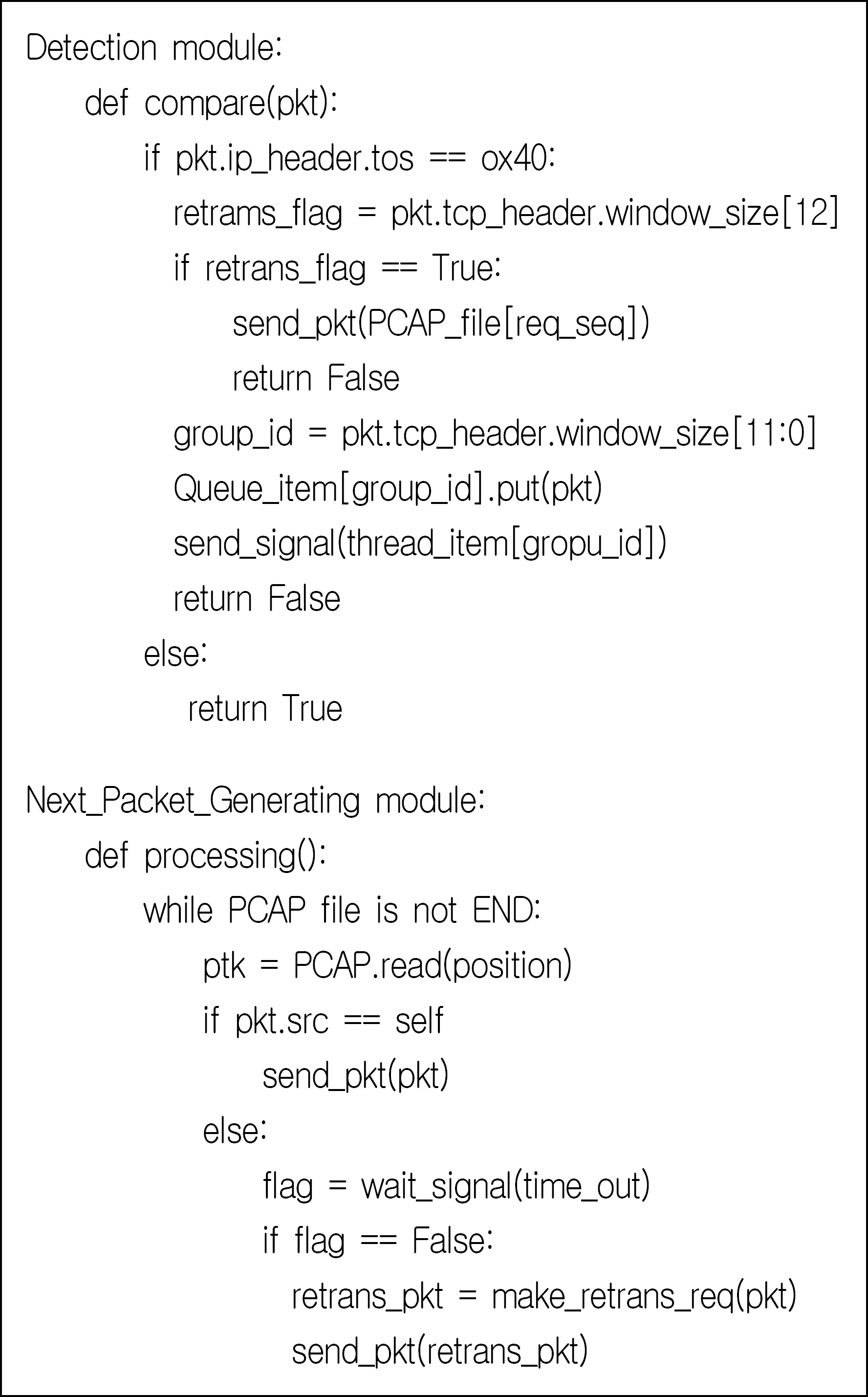

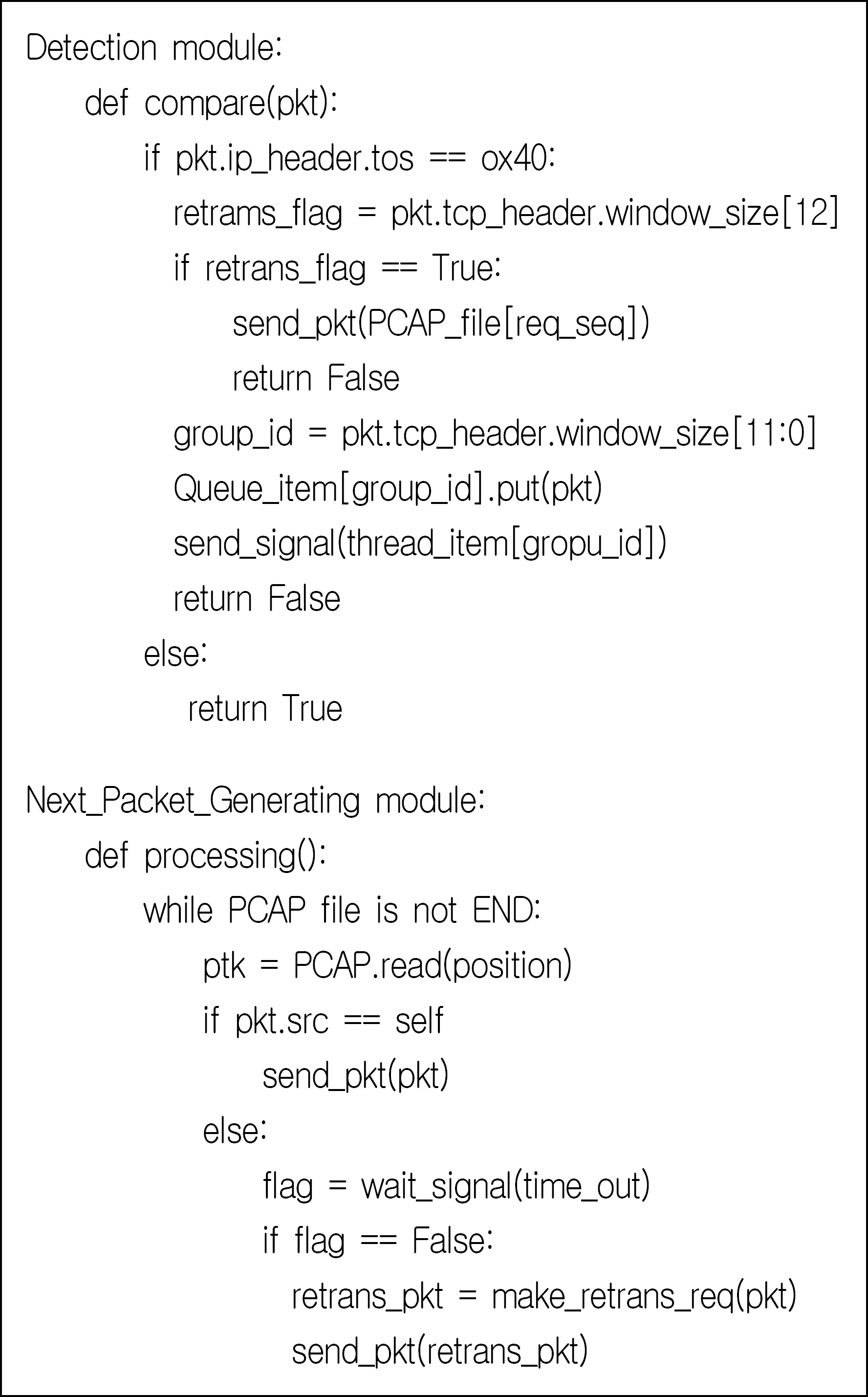

Fig. 8.

Processes in traffic agent

žčúžä§ŪÖú Ž≤ĒžúĄžóźžĄú main threadŽ°ú ŪĎúžčúŽźú Detection componentŽäĒ 3.2ž†ąžóźžĄú žĄ§Ž™ÖŪēú private firewall žó≠Ūē†žĚĄ žąėŪĖČŪēėŽ©į ŪēėŽāėžĚė Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäł ŽčĻ ŪēėŽāėžĚė threadŽ°ú ŪôúžĄĪŪôĒŽźėŽäĒ ÍĶ¨ž°įžĚīŽč§. ÍįÄžÉĀ Ž®łžč† žôłŽ∂Ğ󟞥ú Žď§žĖīžė® Ū䳎ěėŪĒŞ̥ ŽĄ§ŪäłžõĆŪĀ¨ žĻīŽďúÍįÄ ž≤ėŽ¶¨Ūēėžó¨ Ethernet layerÍįÄ ž†úÍĪįŽźú packetžĚī TCP/IP layerŽ°ú ž†ĄŽč¨ŽźėÍłį ž†Ąžóź ŽćįžĚīŪĄįžÖčžóź žĚėŪēī žÜ°/žąėžč†ŽźėŽäĒ ŪĆ®Ūā∑žĚłžßÄ ŪôēžĚłŪēėÍłį žúĄŪēī OS žĽ§ŽĄź Žč®žóź APIŽ•ľ ŪÜĶŪēī ž†ĎÍ∑ľŪē† ŪēĄžöĒÍįÄ žěąŽč§. Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäł ÍĶ¨ŪėĄ žčúžóźŽäĒ Linux Ž≤Ąž†ĄžĚÄ Netfilter(Linux žĽ§ŽĄźžĚė ŽĄ§ŪäłžõĆŪĀ¨ žä§ŪÉĚžóź žěąŽäĒ ŪĆ®Ūā∑ ŪēĄŪĄįŽßĀ Hook)Ž•ľ, Windows Ž≤Ąž†ĄžĚÄ Windivert(Windows Packet Divert: žúąŽŹĄžöį ŽĄ§ŪäłžõĆŪĀ¨ žä§ŪÉ̞󟞥ú ž†ĄžÜ°Žźú ŽĄ§ŪäłžõĆŪĀ¨ ŪĆ®Ūā∑žĚĄ ŪēĄŪĄįŽßĀ Í∑úžĻôžóź ŽĒįŽĚľ žļ°ž≤ė/žąėž†ē/ŪŹźÍłįŪē† žąė žěąŽäĒ ÍłįŽä•žĚĄ žßÄžõźŪēėŽäĒ ŽĚľžĚīŽłĆŽü¨Ž¶¨)Ž•ľ žā¨žö©Ūēėžó¨ žĽ§ŽĄź Žč®žóź ž†ĎÍ∑ľŪēėžėÄŽč§. Detection moduležĚÄ ŽćįžĚīŪĄįžÖč ŽįúžÉĚ ŪĆ®Ūā∑žĚľ Í≤Ĺžöį, group_idŽ•ľ Ž≥īÍ≥† Í∑ł group_idŽ•ľ ÍįĞߥ PCAP file packetžĚĄ ž≤ėŽ¶¨ŪēėŽäĒ thread Ž°ú ŪēīŽčĻ packetžĚĄ ž†ĄŽč¨ŪēúŽč§. ž†ĄŽč¨ŪēėŽäĒ Žį©žčĚžĚÄ ŽĎź ÍįúžĚė threadÍįÄ Í≥Ķžú†ŪēėÍ≥† žěąŽäĒ queuežóź packetžĚĄ push/popŪēėŽäĒ Žį©žčĚžúľŽ°ú žĚīŽ£®žĖīžßÄŽ©į push/pop ŪēėŽäĒ žčúž†źžóźžĄú signalžĚĄ ŽįúžÉĚžčúžľú žąėžč†Í≥ľ ž≤ėŽ¶¨ÍįÄ ŽĻĄŽŹôÍłį Žį©žčĚžúľŽ°ú žöīžö©Žź† žąė žěąŽŹĄŽ°Ě ÍĶ¨žĄĪŪēėžėÄŽč§. žĄłŽ∂Ä Ž°úžßĀžĚÄ

Fig. 9žĚė pseudo code Ž°ú ŽāėŪÉÄŽāīžóąŽč§.

Fig. 9.

Traffic agent pseudo code

4.2 žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽįúžÉĚÍłį žčúŪóė

žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽįúžÉĚÍłįžĚė Ž™®ŽčąŪĄįŽßĀ žĄúŽ≤ĄžôÄ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäłÍįÄ žĄ§Í≥Ą žĚėŽŹĄžôÄ ŽŹôžĚľŪēėÍ≤Ć ŽŹôžěĎŪēėŽäĒžßÄŽ•ľ Í≤Äž¶ĚŪēėÍłį žúĄŪēėžó¨

Fig. 10žĚė žčúžä§ŪÖú ÍĶ¨žĄĪŽŹĄŽ°ú ÍįÄžÉĀ Ž®łžč† ŽĄ§ŪäłžõĆŪĀ¨Ž•ľ ÍĶ¨žĄĪŪēėžó¨ žč§ŪóėžĚĄ žąėŪĖČŪēėžėÄŽč§. žĚī ÍįÄžÉĀ žöīžö©ŪôėÍ≤ĹžĚÄ žīĚ 28ÍįúžĚė ÍįÄžÉĀ Ž®łžč†žúľŽ°ú žĚīŽ£®žĖīž†ł žěąžúľŽ©į ÍįĀÍįĀžĚė ÍįÄžÉĀ Ž®łžč†žĚÄ ÍįÄžÉĀ žä§žúĄžĻėžôÄ ŽĚľžöįŪĄįŽ•ľ žĚīžö©Ūēėžó¨ žóįÍ≤įŽźėžĖī žěąŽäĒ ÍĶ¨ž°įžĚīŽč§.

Fig. 10.

Virtual environment network topology

Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪ䳎äĒ žīĚ 28ÍįúžĚė ÍįÄžÉĀ Ž®łžč†(OS: Ubuntu 16.04, Windows 10)žóźžĄú ŽŹôžčúžóź Ū䳎ěėŪĒŞ̥ ŽįúžÉĚŪēėžó¨ Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖčžĚė žÜ°/žąėžč† ŽÖłŽďúžóź ŽĒįŽĚľ ŪĆ®Ūā∑ žÜ°/žąėžč†žĚĄ žąėŪĖČŪēėžėÄŽč§. žĚī ž§Ď ŪēėŽāėžĚė ÍįÄžÉĀ Ž®łžč†žóźžĄú wiresharkŽ•ľ žā¨žö©Ūēī ÍįÄžÉĀ Ž®łžč†žĚė žÜ°/žąėžč† packetžĚĄ captureŪēú Í≤įÍ≥ľŽäĒ

Fig. 11Í≥ľ ÍįôŽč§.

Fig. 11.

Comparison between dataset traffic and captured traffic

Fig. 11žĚė žĄ§Ž™ÖÍ≥ľ ÍįôžĚī žÉĀŽč® ŽćįžĚīŪĄįžÖč Ū䳎ěėŪĒĹžĚė žĖĎžÉĀÍ≥ľ ŪēėŽč® žč§žú†ŪÜĶ žļ°ž≤ė Ū䳎ěėŪĒĹžĚī ŪĆ®Ūā∑ Ž≥ĄŽ°ú ŽĆÄž°įŪēėžėĞ̥ ŽēĆ ŽŹôžĚľŪēú žąúžĄúžôÄ ŪėēŪÉúŽ°ú ŽāėŪÉÄŽāú Í≤ɞ̥ ŪôēžĚłŪēėžó¨ ŽćįžĚīŪĄįžÖč Ū䳎ěėŪĒĹ žú†ŪÜĶ ŽįŹ Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪäł ž†úžĖīÍįÄ žĄ§Í≥ĄŪēú ŽĆÄŽ°ú ŽŹôžěĎŪē®žĚĄ ŪôēžĚłŪē† žąė žěąžóąŽč§.

Í≤į Ž°†

Ž≥ł ŽÖľŽ¨łžóźžĄúŽäĒ žč§žčúÍįĄžúľŽ°ú žßĄŪôĒŪēėŽäĒ žā¨žĚīŽ≤Ą žúĄŪėĎžóź ŽĆÄžĚĎŪēėŽäĒ žčúžä§ŪÖú Ž≥īžēą ŽčīŽčĻžěźžĚė žó≠ŽüȞ̥ ŪĖ•žÉĀžčúŪā§Íłį žúĄŪēú žā¨žĚīŽ≤Ąž†Ą ŪõąŽ†® žčúžä§ŪÖúžóź ŽįįÍ≤Ĺ Ū䳎ěėŪĒŞ̥ žú†ŪÜĶžčúŪā¨ žąė žěąŽäĒ žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽįúžÉĚ ArchitecturežĚė žĄ§Í≥ĄžôÄ ÍĶ¨ŪėĄ Í≤įÍ≥ľŽ•ľ ž†úžčúŪēėžėÄŽč§. žĚī ArchitectureŽäĒ Íłįž°īžĚė ŪēėŽďúžõ®žĖī, žÜĆŪĒĄŪäłžõ®žĖī Ū䳎ěėŪĒĹ ŽįúžÉĚÍłįŽ•ľ Ūôúžö©Ūēú ŽįįÍ≤Ĺ Ū䳎ěėŪĒĹ ŽįúžÉĚÍ≥ľŽäĒ Žč§Ž•īÍ≤Ć žč§ž†ú žú†ŪÜĶŽźú Ū䳎ěėŪĒŞ̥ žĖīŽĖ§ ŪõąŽ†®žö© ÍįÄžÉĀ ŪôėÍ≤Ş󟞥úŽď† žě¨Ūôúžö©Ūē† žąė žěąŽŹĄŽ°Ě žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽćįžĚīŪĄįžÖčžúľŽ°ú Ž≥ÄŪôėŪēėŽäĒ ÍłįŽä•žĚĄ žßÄžõźŪēėŽ©į, Ū䳎ěėŪĒĹ žóźžĚīž†ĄŪ䳞󟞥ú ÍįĀÍįĀžĚė packetŽď§žĚī žąėžč†Žź®žĚĄ ŪôēžĚłŪēėÍ≥† žÜ°žč†ŪēėŽäĒ Žį©žč̞̥ ž∑®Ūē®žúľŽ°úžć® ŪõąŽ†®žěźÍįÄ Ū䳎ěėŪĒŞ̥ Ž∂ĄžĄĚŪē† ŽēĆ žĚėŽĮłŽ•ľ žįĺžĚĄ žąė žóÜŽäĒ packetžĚė ŽāėžóīžĚī žēĄŽčąŽĚľ session ŽāīžóźžĄú žĚīŽ£®žĖīžßÄŽäĒ Ū䳎ěėŪĒĹ ŪĒĆŽ°úžöįŽ°úžĄú Ž∂ĄžĄĚŪē† žąė žěąŽŹĄŽ°Ě ŪēúŽč§.

žÉĀŪÉú ž†Äžě• Ū䳎ěėŪĒĹ ŽįúžÉĚ ArchitectureŽäĒ ŪõąŽ†®žö© ÍįÄžÉĀ ŪôėÍ≤Ĺžóź ŪõąŽ†®žěźžóź žĚėŪēī ŽįúžÉĚŪēėŽäĒ Ū䳎ěėŪĒĹ ŽŅź žēĄŽčąŽĚľ žč§ŪôėÍ≤Ş󟞥ú ŽįúžÉĚŪēėŽäĒ Ū䳎ěėŪĒŞ̥ žú†ŪÜĶžčúŪā¨ žąė žěąŽäĒ Žį©žēąžúľŽ°úžĄú žā¨žĚīŽ≤Ąž†Ą ŪõąŽ†®žěźŽ°ú Ūēėžó¨Íłą žĘÄ ŽćĒ ŪėĄžě•Íįź žěąŽäĒ žā¨žĚīŽ≤Ąž†Ą ŪõąŽ†®žĚĄ žąėŪĖČŪē† žąė žěąŽŹĄŽ°Ě žßÄžõźŪēúŽč§. žĚī ArchitecturežĚė Í≤įÍ≥ľŽ¨ľžĚĄ Ūôúžö©Ūēėžó¨ ŪõąŽ†®žěźŽäĒ Žį©žĖī ŽĆÄžÉĀ žčúžä§ŪÖúžĚė žÜ°/žąėžč† Ū䳎ěėŪĒŞ̥ Ž∂ĄžĄĚŪēėžó¨ ž†ēžÉĀž†ĀžúľŽ°ú žú†ŪÜĶŽźėŽäĒ Ū䳎ěėŪĒĹÍ≥ľ žĄěžó¨žěąŽäĒ žúĄŪėĎ Ū䳎ěėŪĒŞ̥ žčĚŽ≥ĄŪē† žąė žěąŽäĒ ŪõąŽ†®žĚĄ žąėŪĖČŪē† žąė žěąŽč§. ŪĖ•ŪõĄ, ŪõąŽ†® ŽĆÄžÉĀ žč§ž†ú žčúžä§ŪÖúžóźžĄú žú†ŪÜĶŽźėŽäĒ Ū䳎ěėŪĒŞ̥ žąėžßĎŪēú ŽćįžĚīŪĄįžÖčžĚĄ žĚīžö©Ūēėžó¨ ŪõąŽ†®žö© ÍįÄžÉĀ ŪôėÍ≤Ĺžóź žú†ŪÜĶŽź† Ū䳎ěėŪĒĹ Í≥ĄŪöćžĚĄ ž†ÄžěĎŪē† žąė žěąŽŹĄŽ°Ě žú†ŪÜĶÍ≥ĄŪöć ž†ÄžěĎ žĚłŪĄįŪéėžĚīžä§Ž•ľ ÍįúŽįúŪēėÍ≥† žĚīŽ•ľ žā¨žĚīŽ≤Ą ŪõąŽ†® žčúžä§ŪÖúžóźžĄú žā¨žö©Ūē† žąė žěąŽŹĄŽ°Ě Žįúž†ĄžčúžľúžēľŪēúŽč§. ŽėźŪēú žĚī ArchitectureŽ•ľ Ūö®žú®ž†ĀžúľŽ°ú Ūôúžö©ŪēėÍłį žúĄŪēīžĄúŽäĒ ŪõąŽ†® ŽĆÄžÉĀ žč§ž†ú žčúžä§ŪÖúžóźžĄú žú†ŪÜĶŽźėŽäĒ Ū䳎ěėŪĒŞ̥ žąėžßĎŪēėžó¨ žč§ž†ú žÉĀŪô©žĚė Ū䳎ěėŪĒĹžĚī žĖīŽĖ†Ūēú žĖĎžÉĀžĚĄ Ž≥īžĚīŽäĒžßÄžóź ŽĆÄŪēú Ž∂ĄžĄĚŪēėŽäĒ žóįÍĶ¨ÍįÄ Ž≥ĎŪĖČŽźėžĖīžēľ Ūē† Í≤ÉžĚīŽč§.

ŪõĄ Íłį

žĚī ŽÖľŽ¨łžĚÄ ŽĮľ¬∑ÍĶįÍłįžą†ŪėĎŽ†•žā¨žóÖžĚė žßÄžõźžúľŽ°ú žąėŪĖČŽźú žóįÍĶ¨žěĄ(UM17312RD3).

References

[1] Myung Kil Ahn and Yong Hyun Kim, "Research on System Architecture and Simulation Environment for Cyber Warrior Training," Journal of the Korea Institute of Information Security & Cryptology, Vol. 26, No. 2, pp. 533‚Äď540, 2016.

[2] B. Ferguson, A. Tall and D. Olsen, "National Cyber Range Overview," Proceedings of the 2014 IEEE Military Communications Conference, MILCOM'14. pp. 123‚Äď128, Oct. 2014.

[3] T. Bonaci, J. Herron and T. YusufTo, "Make a Robot Secure: An Experimental Analysis of Cyber Security Threats Against Teleoperated Surgical Robotics," National Science Foundation, CNS-132975 1. p. 1‚Äď11, May 2015.

[4] Suyoun Hong, Kwangsoo Kim and Taekyu Kim, "The Design and Implementation of Simulated Threat Generator based on MITRE ATT&CK for Cyber Warfare Training," Journal of the KIMST, Vol. 22, No. 6, pp. 797‚Äď805, 2019.

[5] A. Soumya Mahalakshmi, B. S. Amulya and M. Moharir, "A Study of Tools to Develop a Traffic Generator for L4 ‚Äď L7 Layers," 2016 International Conference on Wireless Communications, Signal Processing and Networking(WiSPNET), Chennai. pp. 114‚Äď118, 2016.

[6] Len Bass, Paul Clements and Rick Kazman, "Software Architecture in Practice," Addison-Wesley Professional, America, 2012.